Sichere Kommunikation (Erläuterung).

Hypertext Transfer Protocol Secure (HTTPS) ist eine Erweiterung des Hypertext Transfer Protocol (HTTP) für die sichere Kommunikation über ein Computernetzwerk. In HTTPS wird das Kommunikationsprotokoll mithilfe der Transport Layer Security (TLS) oder ihrem Vorläufer, Secure Sockets Layer (SSL), verschlüsselt.

In XProtect VMS wird die sichere Kommunikation dadurch hergestellt, dass SSL/TLS mit asymmetrischer Verschlüsselung (RSA) verwendet wird.

Das SSL/TLS-Protokoll verwendet zwei Schlüssel—einer privat, einer öfftenlich—zur Authentifizierung, Sicherung und Verwaltung sicherer Verbindungen.

Eine Zertifizierungsstelle (Certificate Authority (CA)) kann Web-Diensten auf Servern mithilfe eines CA-Zertifikates Zertifikate ausstellen. Dieses Zertifikat enthält zwei Schlüssel, einen privaten und einen öffentlichen. Der öffentliche Schlüssel wird auf den Clients eines Web-Dienstes (Dienst-Clients) installiert, indem ein öffentliches Zertifikat installiert wird. Der private Schlüssel dient dazu, Serverzertifikate zu signieren, die auf dem Server installiert werden müssen. Jedes Mal, wenn ein Dienst-Client den Web Service anruft, sendet der Web Service dem Client das Server-Zertifikat, einschließlich des öffentlichen Schlüssels. Der Dienst-Client kann das Serverzertifikat mithilfe des bereits installierten, öffentlichen CA-Zertifikates überprüfen. Client und Server können jetzt mit den öffentlichen und privaten Serverzertifikaten einen geheimen Schlüssel austauschen und somit eine sichere SSL/TLS-Verbindung herstellen.

Weitere Informationen zu TLS finden Sie unter https://en.wikipedia.org/wiki/Transport_Layer_Security

Zertifikate haben ein Verfalldatum. XProtect VMS gibt Ihnen keine Wawrnung, wenn das Zertifikat in Kürze abläuft. Wenn ein Zertifikat abläuft:

- Die Clients vertrauen dann nicht mehr dem Aufzeichnungsserver mit dem abgelaufenen Zertifikat und können daher auch nicht mehr mit ihm kommunizieren.

- Die Aufzeichnungsserver vertrauen dann nicht mehr dem Managementserver mit dem abgelaufenen Zertifikat und können daher auch nicht mehr mit ihm kommunizieren.

- Die mobilen Geräte vertrauen dann nicht mehr dem Mobile Server mit dem abgelaufenen Zertifikat und können daher auch nicht mehr mit ihm kommunizieren

Um die Zertifikate zu erneuern, folgen Sie den Schritten in dieser Anleitung, wie Sie es bereits getan haben, als Sie Zertifikate erstellt haben.

Verschlüsselung des Managementservers (Erläuterung)

Sie können die wechselseitige Verbindung zwischen dem Managementserver und dem Aufzeichnungsserver verschlüsseln. Wenn Sie die Verschlüsselung auf dem Managementserver aktivieren, so gilt diese für die Verbindungen von allen Aufzeichnungsservern, die eine Verbindung zum Managementserver herstellen. Wenn Sie die Verschlüsselung auf dem Managementserver aktivieren, müssen Sie auch auf allen Aufzeichnungsservern die Verschlüsselung aktivieren. Bevor Sie die Verschlüsselung aktivieren, müssen Sie auf dem Managementserver und auf allen Aufzeichnungsservern Sicherheitszertifikate installieren.

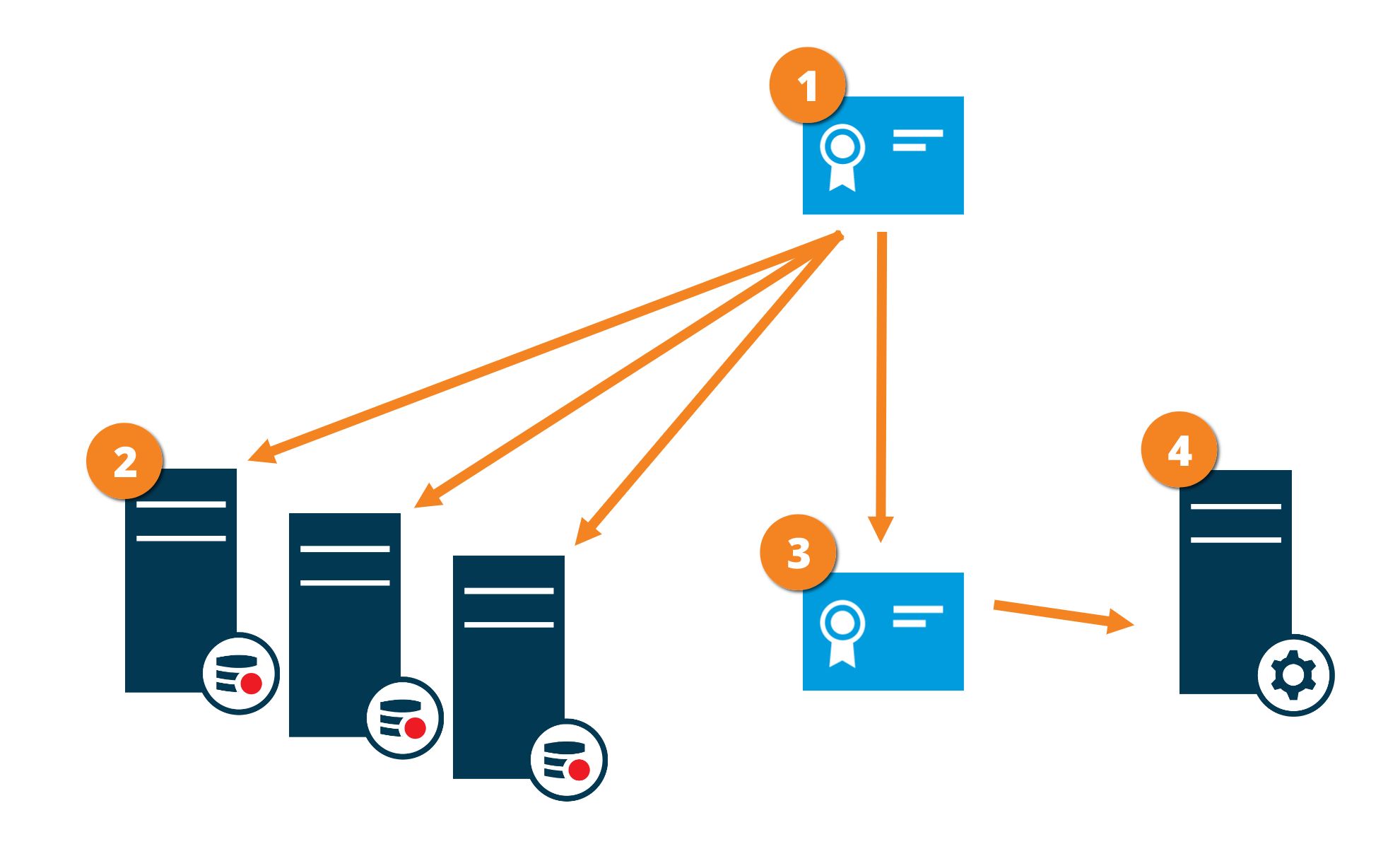

Verteilung von Zertifikaten für Managementserver

Die Grafik illustriert das zugrundeliegende Konzept dafür, wie Zertifikate signiert werden, wie ihnen vertraut wird, und wie diese in XProtect VMS verteilt werden, um die Kommunikation zum Managementserver zu sichern.

Ein CA-Zertifikat fungiert als vertrauenswürdiger Dritter, dem sowohl das Thema/der Eigentümer (Managementserver) vertraut, als auch die Partei, die das Zertifikat überprüft (Aufzeichnungsserver)

Ein CA-Zertifikat fungiert als vertrauenswürdiger Dritter, dem sowohl das Thema/der Eigentümer (Managementserver) vertraut, als auch die Partei, die das Zertifikat überprüft (Aufzeichnungsserver)

Dem CA-Zertifikat muss auf allen Aufzeichnungsservern vertraut werden. Auf diese Weise können die Aufzeichnungsserver die Gültigkeit der von der CA ausgegebenen Zertifikate überprüfen.

Dem CA-Zertifikat muss auf allen Aufzeichnungsservern vertraut werden. Auf diese Weise können die Aufzeichnungsserver die Gültigkeit der von der CA ausgegebenen Zertifikate überprüfen.

Das CS-Zertifikat dient zur Herstellung einer sicheren Verbindung zwischen dem Managementserver und den Aufzeichnungsservern

Das CS-Zertifikat dient zur Herstellung einer sicheren Verbindung zwischen dem Managementserver und den Aufzeichnungsservern

Das CA-Zertifikat muss auf dem Computer installiert werden, auf dem der Managementserver läuft

Das CA-Zertifikat muss auf dem Computer installiert werden, auf dem der Managementserver läuft

Anforderungen für das private Zertifikat des Managementservers:

- Wird dem Aufzeichnungsserver ausgestellt, damit der Hostname des Aufzeichnungsservers im Namen des Zertifikates enthalten ist, entweder als Thema (Besitzer) oder in der Liste der DNS-Namen, an die das Zertifikat ausgegeben wird

- Wird auf dem Managementserver selbst vertraut, indem dem CA-Zertifikat vertraut wird, das zur Ausstellung des Zertifikates für den Aufzeichnungsserver verwendet wurde.

- Ihm wird auf allen Aufzeichnungsservern vertraut, die mit dem Managementserver verbunden sind, indem dem CA-Zertifikat vertraut wird, das zur Ausstellung des Zertifikates für den Aufzeichnungsserver verwendet wurde.

Verschlüsselung vom Management-Server zum Aufzeichnungsserver (Erläuterung)

Sie können die wechselseitige Verbindung zwischen dem Managementserver und dem Aufzeichnungsserver verschlüsseln. Wenn Sie die Verschlüsselung auf dem Managementserver aktivieren, so gilt diese für die Verbindungen von allen Aufzeichnungsservern, die eine Verbindung zum Managementserver herstellen. Die Verschlüsselung dieser Kommunikation muss nach den Einstellungen für die Verschlüsselung auf dem Management-Server erfolgen. Wenn also die Verschlüsselung auf dem Managementserver aktiviert ist, muss sie auch auf den Aufzeichnungsservern aktiviert sein und umgekehrt. Bevor Sie die Verschlüsselung aktivieren, müssen Sie auf dem Management-Server und auf allen Aufzeichnungsservern Sicherheitszertifikate installieren, einschließlich der Failover-Aufzeichnungsserver.

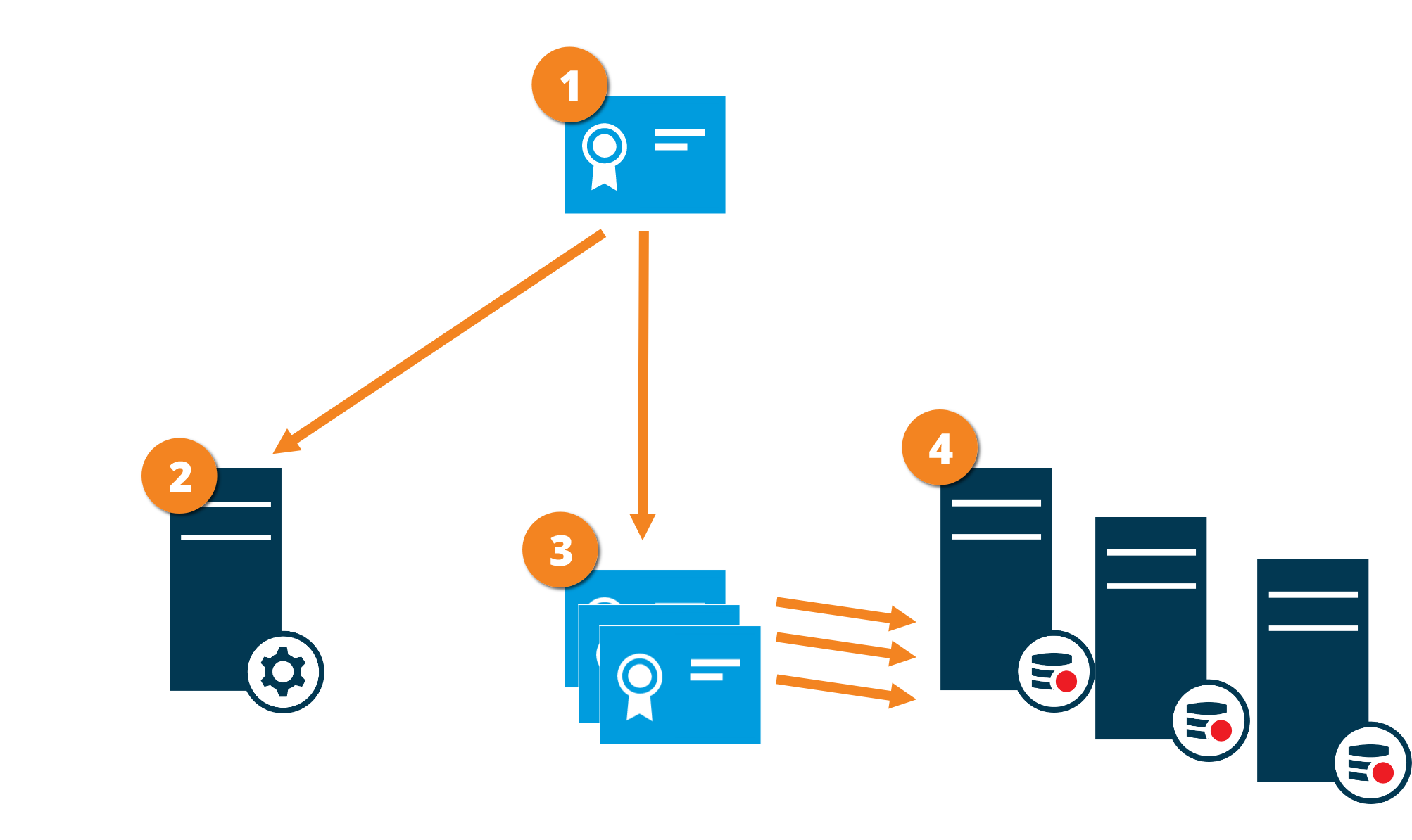

Verteilung von Zertifikaten

Die Grafik illustriert das zugrundeliegende Konzept dafür, wie Zertifikate signiert werden, wie ihnen vertraut wird, und wie diese in XProtect VMS verteilt werden, um die Kommunikation vom Managementserver zu sichern.

Ein CA-Zertifikat fungiert als vertrauenswürdiger Dritter, dem sowohl Thema/Eigentümer (Aufzeichnungsserver) vertraut, als auch die Partei, die das Zertifikat überprüft (Management-Server)

Ein CA-Zertifikat fungiert als vertrauenswürdiger Dritter, dem sowohl Thema/Eigentümer (Aufzeichnungsserver) vertraut, als auch die Partei, die das Zertifikat überprüft (Management-Server)

Dem öffentlichen CA-Zertifikat muss auf dem Management-Server vertraut werden. So kann der Aufzeichnungsserver die Gültigkeit der von der CA ausgegebenen Zertifikate überprüfen.

Dem öffentlichen CA-Zertifikat muss auf dem Management-Server vertraut werden. So kann der Aufzeichnungsserver die Gültigkeit der von der CA ausgegebenen Zertifikate überprüfen.

Das CA-Zertifikat dient zur Herstellung einer sicheren Verbindung zwischen den Aufzeichnungsservern und dem Managementserver

Das CA-Zertifikat dient zur Herstellung einer sicheren Verbindung zwischen den Aufzeichnungsservern und dem Managementserver

Das CA-Zertifikat muss auf den Computern installiert werden, auf denen die Aufzeichnungsserver laufen

Das CA-Zertifikat muss auf den Computern installiert werden, auf denen die Aufzeichnungsserver laufen

Anforderungen für das Zertifikat des privaten Aufzeichnungsservers:

- Es wird dem Aufzeichnungsserver ausgestellt, damit der Hostname des Aufzeichnungsservers im Zertifikat enthalten ist, entweder als Thema (Besitzer) oder in der Liste der DNS-Namen, an die das Zertifikat ausgegeben wird

- Ihm wird auf dem Managementserver vertraut, indem dem CA-Zertifikat vertraut wird, das bei der Ausstellung des Zertifikates für den Aufzeichnungsserver verwendet wurde.

Verschlüsselung zwischen dem Management Server und den Data Collector server (Erläuterung)

Sie können die wechselseitige Verbindung zwischen dem Managementserver und dem davon abhängigen Data Collector verschlüsseln, wenn Sie einen Remote Server des folgenden Typs haben:

- Recording Server

- Event Server

- Log Server

- LPR Server

- Mobile Server

Wenn Sie die Verschlüsselung auf dem Managementserver aktivieren, so gilt diese für die Verbindungen von allen Data Collector-Servern, die eine Verbindung zum Managementserver herstellen. Die Verschlüsselung dieser Kommunikation muss nach den Einstellungen für die Verschlüsselung auf dem Management-Server erfolgen. Wenn also die Verschlüsselung auf dem Managementserver aktiviert ist, muss sie auch auf den Data Collector-Servern aktiviert sein, die mit jedem der Remote Server verbunden sind, und umgekehrt. Bevor Sie die Verschlüsselung aktivieren, müssen Sie auf dem Managementserver und auf allen Data Collector-Servern, die mit Remote Servern verknüpft sind, Sicherheitszertifikate installieren.

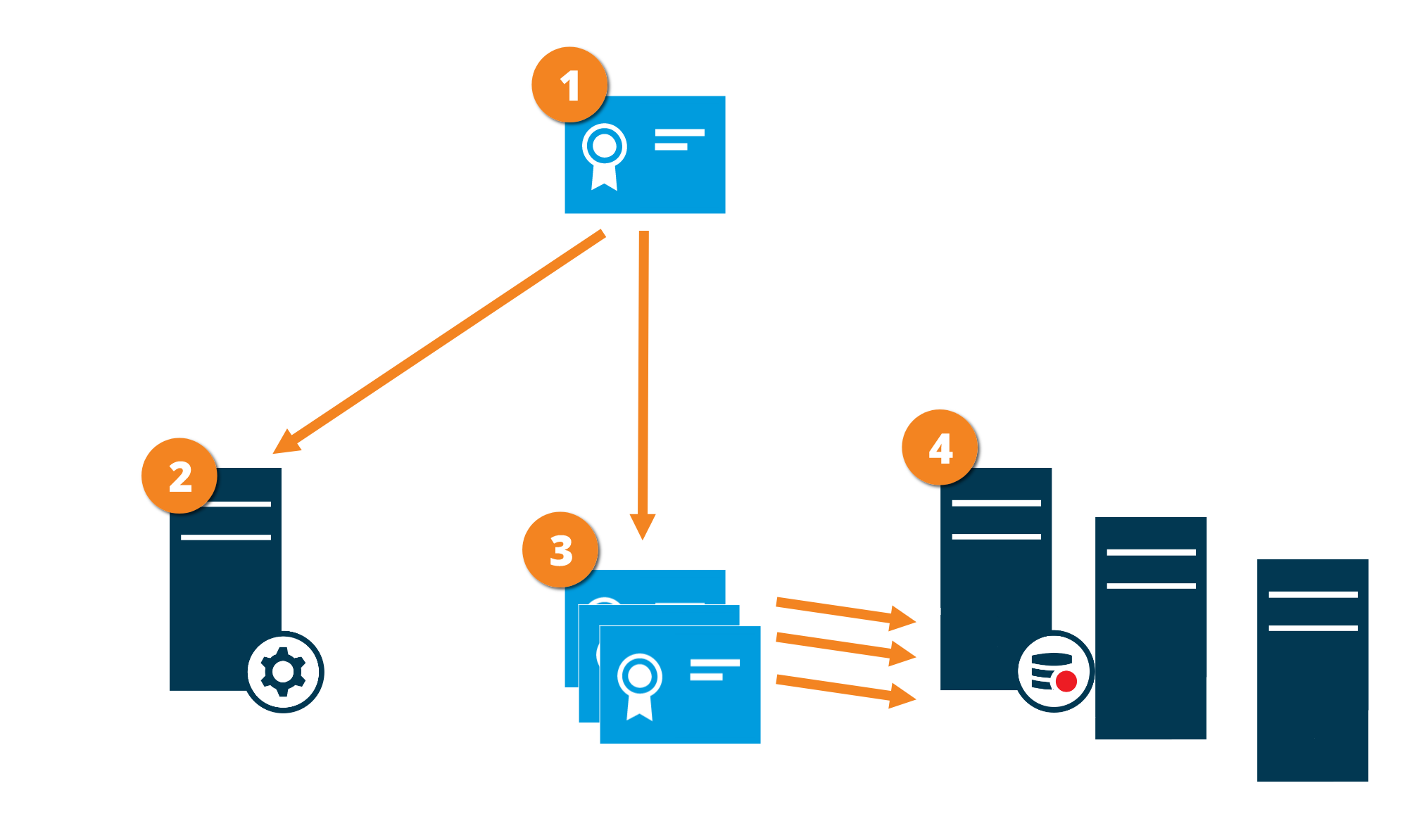

Verteilung von Zertifikaten

Die Grafik illustriert das zugrundeliegende Konzept dafür, wie Zertifikate signiert werden, wie ihnen vertraut wird, und wie diese in XProtect VMS verteilt werden, um die Kommunikation vom Managementserver zu sichern.

Ein CA-Zertifikat fungiert als vertrauenswürdiger Dritter, dem sowohl Thema/Eigentümer (Datensammlerserver) vertrauen als auch die Partei, die das Zertifikat überprüft (Management Server)

Ein CA-Zertifikat fungiert als vertrauenswürdiger Dritter, dem sowohl Thema/Eigentümer (Datensammlerserver) vertrauen als auch die Partei, die das Zertifikat überprüft (Management Server)

Dem öffentlichen CA-Zertifikat muss auf dem Management-Server vertraut werden. So kann der Aufzeichnungsserver die Gültigkeit der von der CA ausgegebenen Zertifikate überprüfen.

Dem öffentlichen CA-Zertifikat muss auf dem Management-Server vertraut werden. So kann der Aufzeichnungsserver die Gültigkeit der von der CA ausgegebenen Zertifikate überprüfen.

Das CA-Zertifikat dient zur Herstellung einer sicheren Verbindung zwischen den Datensammlungsservern und dem Managementserver

Das CA-Zertifikat dient zur Herstellung einer sicheren Verbindung zwischen den Datensammlungsservern und dem Managementserver

Das CA-Zertifikat muss auf den Computern installiert werden, auf denen die Datensammlerserver laufen

Das CA-Zertifikat muss auf den Computern installiert werden, auf denen die Datensammlerserver laufen

Anforderungen für das Zertifikat des privaten Datensammlerserver:

- Es wird dem Server ausgestellt, damit der Hostname des Datensammlerservers im Zertifikat enthalten ist, entweder als Thema (Besitzer) oder in der Liste der DNS-Namen, denen das Zertifikat ausgestellt wird

- Ihm wird auf dem Managementserver vertraut, indem dem CA-Zertifikat vertraut wird, das bei der Ausstellung des Zertifikates für den Datensammlungsserver verwendet wurde.

Verschlüsselung an alle Clients und Dienste, die Daten vom Aufzeichnungsserver abrufen (Erläuterung)

Wenn Sie auf einem Aufzeichnungsserver die Verschlüsselung aktivieren, wird die Kommunikation aller Clients, Server und Integrationen verschlüsselt, die Datenstreams vom Aufzeichnungsserver abrufen. Diese werden in diesem Dokument als 'Clients' bezeichnet:

- XProtect Smart Client

- Management Client

- Management Server (für Systemmonitor und für Bilder und AVI-Videoclips in email notifications)

- XProtect Mobile Server

- XProtect Event Server

- XProtect LPR

- Milestone Open Network Bridge

- XProtect DLNA Server

- Seiten, die Datenstreams vom Aufzeichnungsserver abrufen durch Milestone Interconnect

- Manche der MIP SDK Integrationen von Drittanbietern

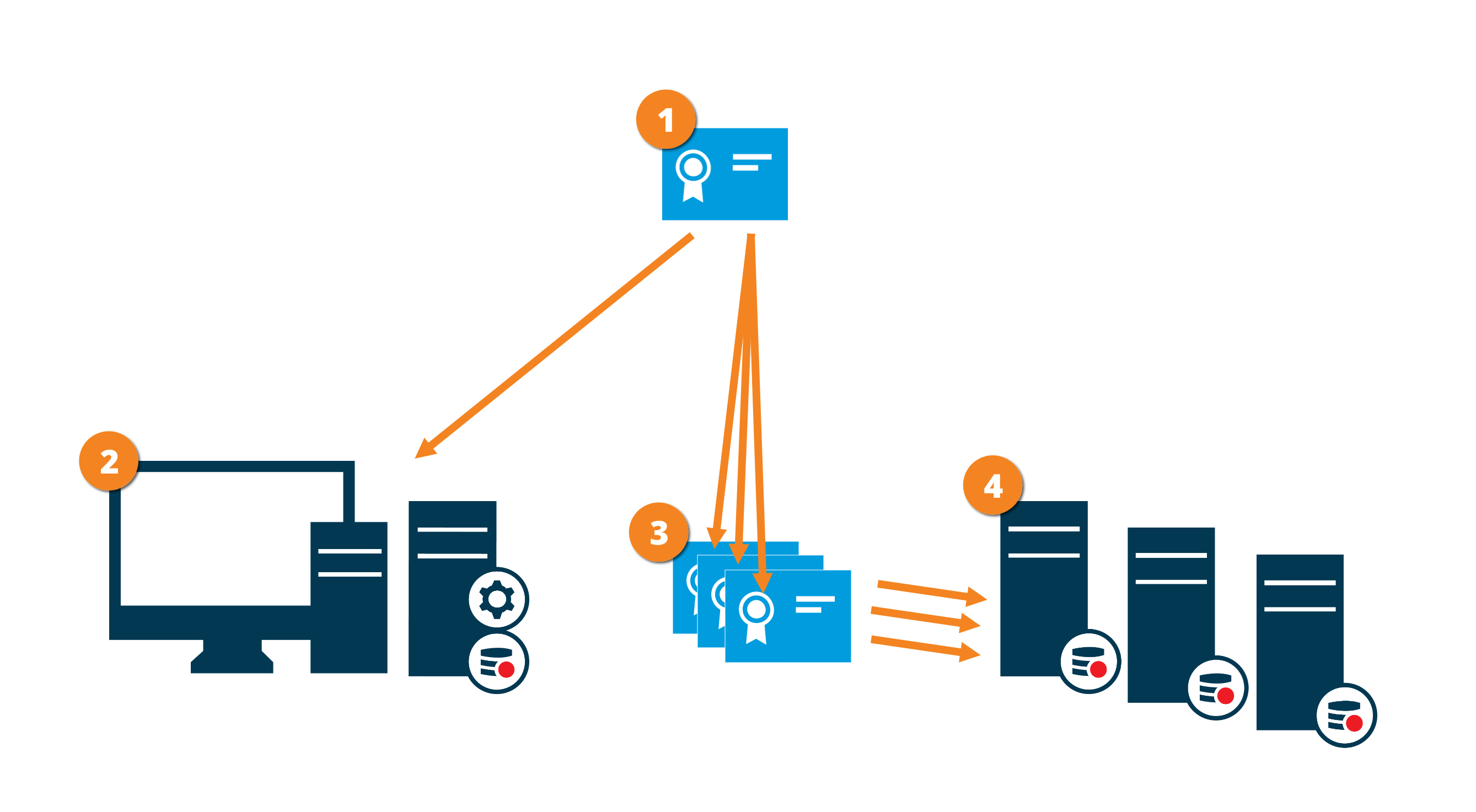

Verteilung von Zertifikaten

Die Grafik illustriert das zugrundeliegende Konzept dafür, wie Zertifikate signiert werden, wie ihnen vertraut wird, und wie diese in XProtect VMS verteilt werden, um die Kommunikation zum Aufzeichnungsserver zu sichern.

Ein CA fungiert als vertrauenswürdiger Dritter, dem sowohl Thema/Eigentümer (Aufzeichnungsserver) vertrauen, als auch die Partei, die das Zertifikat überprüft (alle Clients)

Ein CA fungiert als vertrauenswürdiger Dritter, dem sowohl Thema/Eigentümer (Aufzeichnungsserver) vertrauen, als auch die Partei, die das Zertifikat überprüft (alle Clients)

Dem öffentlichen CA-Zertifikat muss auf allen Clientcomputern vertraut werden. So können die Clients die Gültigkeit der von der CA ausgegebenen Zertifikate überprüfen

Dem öffentlichen CA-Zertifikat muss auf allen Clientcomputern vertraut werden. So können die Clients die Gültigkeit der von der CA ausgegebenen Zertifikate überprüfen

Das CA-Zertifikat dient zur Herstellung einer sicheren Verbindung zwischen den Aufzeichnungsservern und allen Clients und Diensten

Das CA-Zertifikat dient zur Herstellung einer sicheren Verbindung zwischen den Aufzeichnungsservern und allen Clients und Diensten

Das CA-Zertifikat muss auf den Computern installiert werden, auf denen die Aufzeichnungsserver laufen

Das CA-Zertifikat muss auf den Computern installiert werden, auf denen die Aufzeichnungsserver laufen

Anforderungen für das Zertifikat des privaten Aufzeichnungsservers:

- Es wird dem Aufzeichnungsserver ausgestellt, damit der Hostname des Aufzeichnungsservers im Zertifikat enthalten ist, entweder als Thema (Besitzer) oder in der Liste der DNS-Namen, an die das Zertifikat ausgegeben wird

- Ihm wird von allen Computern vertraut, die Dienste ausführen, die Datenstreams von Aufzeichnungsservern abrufen, indem sie dem CA-Zertifikat vertrauen, das bei der Aufstellung des Aufzeichnungsserverzertifikates verwendet wurde

- Das Dienstkonto, auf dem der Aufzeichnungsserver läuft, muss Zugriff zum privaten Schlüssel des Zertifikates auf dem Aufzeichnungsserver haben.

Wenn Sie auf den Aufzeichnungsservern die Verschlüsselung aktivieren, und Ihr System verwendet Failover-Aufzeichnungsserver, so empfiehlt Milestone, dass Sie die Failover-Aufzeichnungsserver ebenfalls dafür vorbereiten, dass sie eine Verschlüsselung verwenden.

Datenverschlüsselung des mobilen Servers (Erläuterung)

In XProtect VMS wird die Verschlüsselung für jeden mobilen Server aktiviert oder deaktiviert. Wenn Sie die Verschlüsselung auf einem mobilen Server aktivieren, so können Sie sich aussuchen, ob Sie die verschlüsselte Kommunikation mit allen Clients, Diensten und Integrationen verwenden wollen, die Datenstreams abrufen.

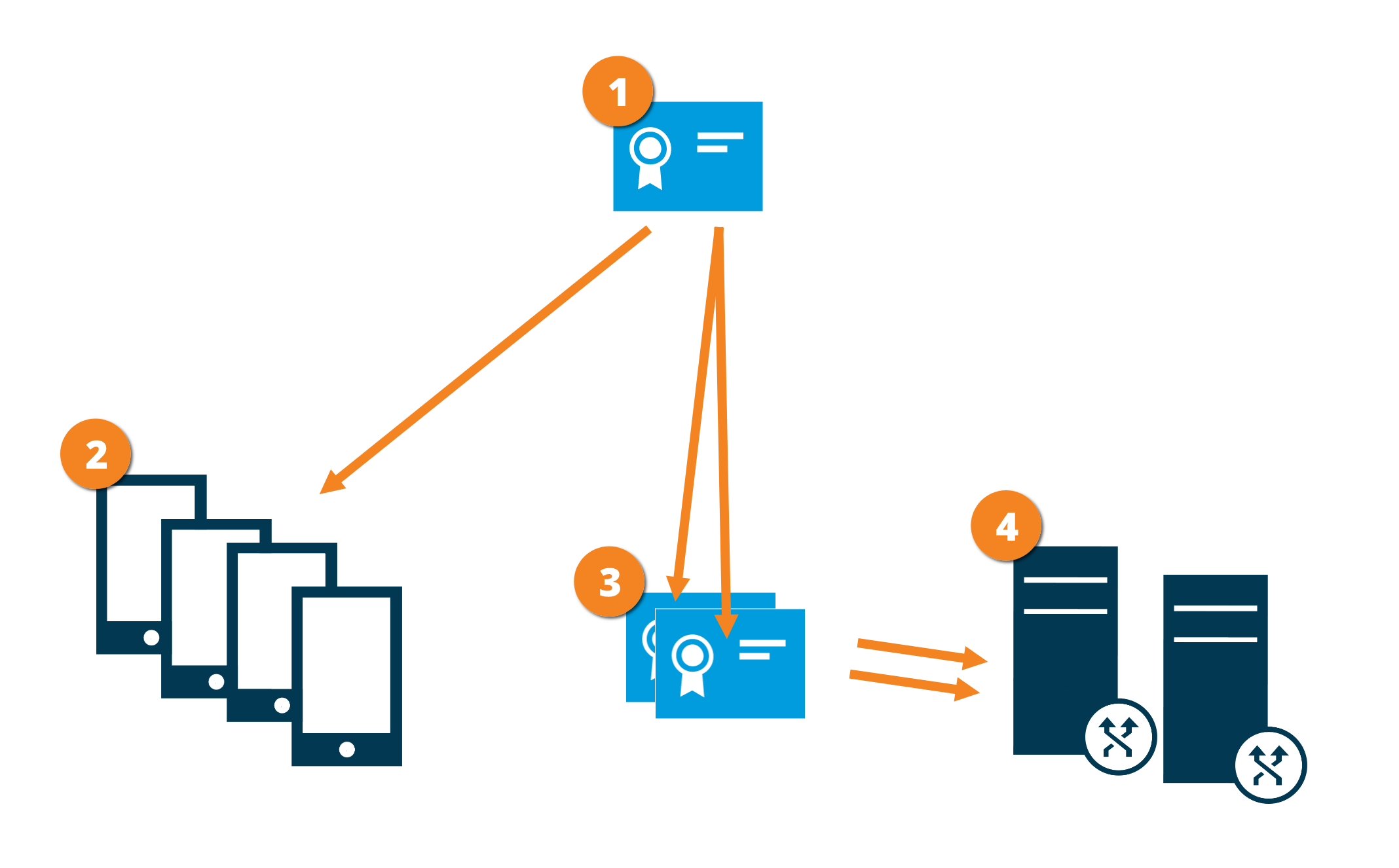

Verteilung von Zertifikaten für mobile Server

Die Grafik illustriert das zugrundeliegende Konzept dafür, wie Zertifikate signiert werden, wie ihnen vertraut wird, und wie diese in XProtect VMS verteilt werden, um die Kommunikation mit dem mobilen Server zu sichern.

Eine CA fungiert als vertrauenswürdiger Dritter, dem sowohl das Thema/der Eigentümer (mobiler Server) vertraut, als auch die Partei, die das Zertifikat überprüft (alle Clients).

Eine CA fungiert als vertrauenswürdiger Dritter, dem sowohl das Thema/der Eigentümer (mobiler Server) vertraut, als auch die Partei, die das Zertifikat überprüft (alle Clients).

Dem öffentlichen CA-Zertifikat muss auf allen Clientcomputern vertraut werden. Auf diese Weise können die Clients die Gültigkeit der von der CA ausgegebenen Zertifikate überprüfen

Dem öffentlichen CA-Zertifikat muss auf allen Clientcomputern vertraut werden. Auf diese Weise können die Clients die Gültigkeit der von der CA ausgegebenen Zertifikate überprüfen

Das CA-Zertifikat dient zur Herstellung einer sicheren Verbindung zwischen dem Mobile Server und den Clients und Diensten

Das CA-Zertifikat dient zur Herstellung einer sicheren Verbindung zwischen dem Mobile Server und den Clients und Diensten

Das CA-Zertifikat muss auf dem Computer installiert werden, auf dem der mobile Server läuft

Das CA-Zertifikat muss auf dem Computer installiert werden, auf dem der mobile Server läuft

Anforderungen für das CA-Zertifikat:

- Der Hostname des mobilen Servers muss im Zertifikates enthalten sein, entweder als Thema (Besitzer) oder in der Liste der DNS-Namen, an die das Zertifikat ausgegeben wird

- Dem Zertifikat muss von allen Computern vertraut werden, die Dienste ausführen, die Datenstreams vom mobilen Server abrufen

- Das Dienstkonto, auf dem der Aufzeichnungsserver läuft, muss Zugriff zum privaten Schlüssel des CA-Zertifikates haben.

Anforderungen zur Verschlüsselung mobiler Server für Clients

Aus Sicherheitsgründen empfiehlt Milestone, dass Sie bei der Verwaltung von Benutzerkonteneinstellungen zwischen dem Mobile Server und den Clients eine sichere Kommunikation verwenden.

Wenn Sie die Verschlüsselung nicht aktivieren und keine HTTP-Verbindung verwenden, so steht die Push-to-Talk-Funktion in XProtect Web Client später nicht zur Verfügung.