Instalar en un clúster

Antes de realizar la instalación en un clúster, consulte Múltiples servidores de gestión (clustering) (explicación) y Requisitos para el clustering.

Las descripciones e ilustraciones pueden diferir de lo que se ve en la pantalla.

Instalar el servidor de gestión:

- Instale el servidor de gestión y todos sus subcomponentes en el primer servidor del clúster.

El servidor de gestión debe instalarse con un usuario específico y no como un servicio de red. Para ello es necesario utilizar la opción de instalación Personalizada. Además, el usuario específico debe tener acceso a la unidad de red compartida y, preferiblemente, una contraseña que no caduque.

Configure el servicio Management Server como un servicio genérico en el cluster de failover:

Este ejemplo se aplica a Microsoft Windows Server 2012. El proceso puede variar en otras versiones de Windows.

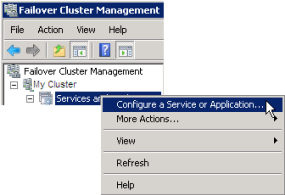

- En el último servidor en el que haya instalado el servidor de gestión, vaya a Inicio > Herramientas administrativas, abra la Gestión de clústeres de failover de Windows. En la ventana de Gestión de clúster de failover, expanda su clúster, haga clic con el botón derecho en Servicios y Aplicaciones y seleccione Configurar un servicio o una Aplicación.

- En el cuadro de diálogo de Alta dsponibilidad haga clic en Siguiente.

- Seleccione Servicio genérico y haga clic en Siguiente.

- No especifique nada en la tercera página del cuadro de diálogo y haga clic en Siguiente.

- Seleccione el servicio Milestone XProtect Management Server, haga clic en Siguiente. Especifique el nombre (nombre de host del clúster) que los clientes utilizan cuando acceden al servicio, haga clic en Siguiente.

- No se requiere almacenamiento para el servicio, haga clic en Siguiente. No se debe replicar ninguna configuración del registro, haga clic en Siguiente. Verifique que el servicio de clúster está configurado según sus necesidades, haga clic en Siguiente. El servidor de gestión está ahora configurado como un servicio genérico en el cluster de failover. Haga clic en Finalizar.

- En la configuración del clúster, el servidor de eventos y el Data Collector deben configurarse como un servicio dependiente del servidor de gestión, de modo que el servidor de eventos se detenga cuando se detenga el servidor de gestión.

- Para añadir el servicio Milestone XProtect Event Server como recurso al servicio Milestone XProtect Management Server Cluster haga clic con el botón derecho en el servicio de clúster y haga clic en Añadir un recurso > 4 - Servicio genérico y seleccione Milestone XProtect Event Server.

Actualizar el clúster URL:

Al realizar cambios en la configuración en el Gestor de clústeres de failover de Microsoft, pause el control y monitorice el servicio para que Server Configurator pueda hacer cambios e iniciar y/o parar el servicio de Management Server. Si cambia el tipo de inicio del servicio de clúster de failover, no debe provocar ningún conflicto con el Server Configurator.

En los ordenadores de Management Server:

- Inicie Server Configurator en cada uno de los ordenadores que tienen un servidor de gestión instalado.

- Vaya a la página Registro.

- Haga clic en el símbolo del lápiz (

) para que la dirección del servidor de gestión sea editable.

) para que la dirección del servidor de gestión sea editable. - Cambie la dirección del servidor de gestión a la URL del clúster, por ejemplo http://MyCluster.

- Haga clic en Registrar.

En ordenadores que tienen componentes que utilizan el Management Server (por ejemplo, Recording Server, Mobile Server, Event Server

- Inicie Server Configurator en cada uno de los ordenadores.

- Vaya a la página Registro.

- Cambie la dirección del servidor de gestión a la URL del clúster, por ejemplo http://MyCluster.

- Haga clic en Registrar.

Utilizar un certificado para un entorno de clúster external IDP

Cuando instala XProtect en un entorno de un solo servidor, los datos de configuración external IDP se protegen mediante la API de protección de datos (DPAPI). Si configura el servidor de gestión en un clúster, los datos de configuración de external IDP deben estar protegidos con un certificado para garantizar un failover de nodos fluido.

Para obtener más información sobre cómo generar un certificado, consulte La guía Milestone sobre certificados.

Debe importar el certificado al almacén de certificados personales y hacer que el certificado sea de confianza en el ordenador.

Para configurar la protección de datos debe añadir la huella del certificado a la configuración Identity Provider.

-

Importar el certificado al almacén de certificados personales y asegurarse de que:

-

el certificado es válido

-

la cuenta Identity Provider app pool (IDP) tiene permisos para la clave privada del certificado.

Para más información sobre cómo verificar si la cuenta tiene permisos para la clave privada del certificado, consulte La guía Milestone sobre certificados.

-

-

Ubicar el archivo appsettings.json en la ruta de instalación del Identity Provider (“[Ruta de instalación]\Milestone\XProtectManagement Server\IIS\Identity Provider”).

-

Establecer la huella del certificado en la sección:

-

"DataProtectionSettings": {

"ProtectKeysWithCertificate": {

"Thumbprint": ""

}

},

-

Repetir el paso 3 en todos los nodos del servidor de gestión.

-

Aplique un failover de nodo para garantizar que la configuración del certificado es correcta.

-

Vuelva a iniciar sesión utilizando el cliente de gestión y aplique la configuración del proveedor externo. Si la configuración ya se ha aplicado, debe volver a introducir el secreto del cliente desde el external IDP en el cliente de gestión.

Solución de errores cuando una configuración está protegida con un certificado external IDP.

Certificado inválido/certificado caducado

Si el certificado de huella digital configurado representa un certificado que no es de confianza o ha caducado, el Identity Provider no puede iniciarse. El registro Identity Provider (C:\ProgramData\Milestone\Identity Provider\Logs\Idp.log) indicará claramente si el certificado no es válido.

Solución:

Asegúrese de que el certificado es válido y de confianza en el ordenador.

Falta de permisos para las claves privadas de los certificados

El Identity Provider no puede proteger los datos sin permisos para las claves privadas. Si el Identity Provider no tiene el permiso, se escribe el siguiente mensaje de error en el archivo de registro del Identity Provider (C:\ProgramData\Milestone\Identity Provider\Logs\Idp.log):

ERROR: se ha producido una excepción al procesar el elemento clave ‘<key id=”[específico de la instalación]” version=”1” />’. Internal.Cryptography.CryptoThrowHelper+WindowsCryptographicException: El juego de llaves no existe

Solución:

Asegúrese de que la cuenta Identity Provider app pool (IDP) tiene permisos para las claves privadas del certificado.

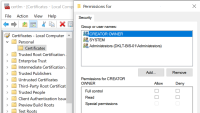

Compruebe los permisos de una clave privada de certificado:

-

Seleccione Iniciar en la barra de tareas de Windows y abra la herramienta Gestionar certificados del equipo (certlm.msc).

-

Navegue hasta el almacén de certificados personales y encuentre el certificado que se utiliza para el cifrado.

-

Haga clic con el botón derecho en el certificado y seleccione Todas las tareas > Gestionar claves privadas.

-

En Permisos para, asegúrese de que la cuenta de Identity Provider app pool (IDP) tiene permisos de lectura.