Secure communication (explained)

ハイパーテキスト トランスファー プロトコル セキュア(HTTPS)は、ハイパーテキストトランスファー プロトコル(HTTP)をコンピュータネットワークで安全に通信するために強化したものです。HTTPSでは、通信プロトコルはトランスポート レイヤー セキュリティ(TLS)、または、それ以前の手段であるセキュア ソケット レイヤー(SSL)を使用して暗号化されています。

XProtect VMS では、非対称暗号化(RSA)による TLS/SSL を使用して、安全な通信が確立されます。

TLS/SSLは、プライベートキー1つとパブリックキー1つのペアを使用して、安全な接続を認証、保護、管理します。

認証局(CA)は、ルート証明書を発行できるすべての機関です。これには、ルート証明書を発行するインターネットサービスや、証明書を手動で生成し配布するあらゆる機関が含まれます。CAは、ウェブサービス、すなわちHTTPS通信を使用するあらゆるソフトウェアに対して証明書を発行できます。この証明書には、プライベートキーとパブリックキーの2種類のキーが含まれています。パブリックキーは、パブリック証明書をインストールすることにより、ウェブサービスのクライアント(サービスクライアント)にインストールされます。プライベートキーはサーバー証明書の署名に使用するもので、サーバーにインストールする必要があります。サービスクライアントがウェブサービスを呼び出すと、ウェブサービスがパブリックキーを含むサーバー証明書をクライアントに送信します。サービスクライアントは、すでにインストールされたパブリックCA証明書を使用し、サーバー証明書を検証します。これで、プライベートサーバー証明書を使用して、クライアントサーバーとプライベートキーを交換し、安全なTLS/SSL接続を確立できます。

証明書が手動で配布される場合、クライアントが検証できるよう、証明書を事前にインストールしておく必要があります。

TLSについては、トランスポートレイヤーセキュリティを参照してください。

証明書には期限があります。XProtect VMS は、証明書の期限が近づいても警告しません。証明書の有効期限が切れた場合

• クライアントは、証明書の有効期限が切れたレコーディングサーバーを信頼せず、通信しません

• レコーディングサーバーは、証明書の有効期限が切れたマネジメントサーバーを信頼せず、通信しません

• モバイルデバイスは、証明書の

有効期限が切れたモバイルサーバーを信頼

せず、通信しませ

ん

証明書の更新は、本ガイドの手順に従い、証明書を作成したときと同様の要領で行います。

Management server encryption (explained)

You can encrypt the two-way connection between the management server and the recording server. When you enable encryption on the management server, it applies to connections from all the recording servers that connect to the management server. If you enable encryption on the management server, you must also enable encryption on all of the recording servers. Before you enable encryption, you must install security certificates on the management server and all recording servers.

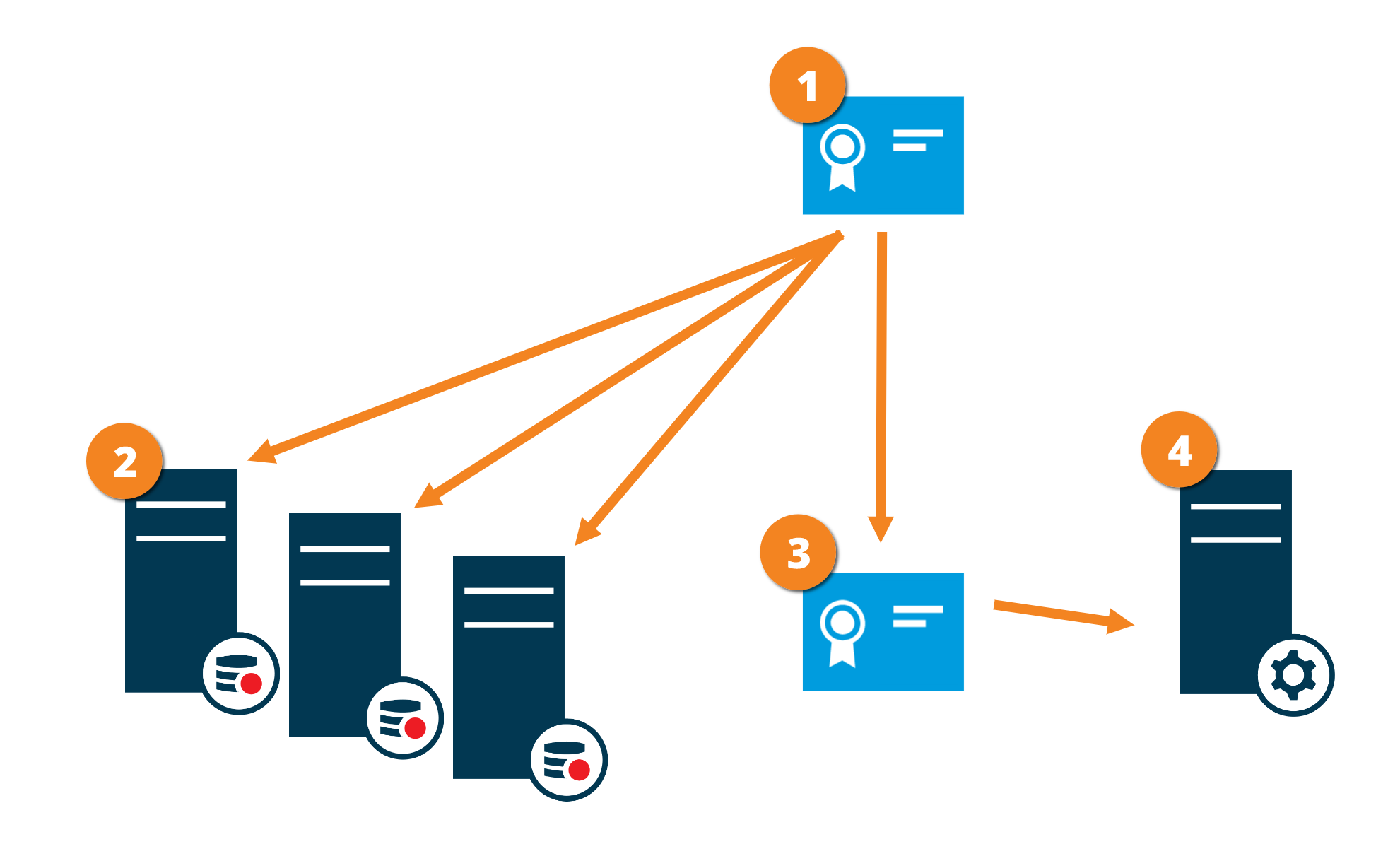

Certificate distribution for management servers

The graphic illustrates the basic concept of how certificates are signed, trusted, and distributed in XProtect VMS to secure the communication to the management server.

A CA certificate acts as a trusted third party, trusted by both the subject/owner (management server) and by the party that verifies the certificate (recording servers)

A CA certificate acts as a trusted third party, trusted by both the subject/owner (management server) and by the party that verifies the certificate (recording servers)

The CA certificate must be trusted on all recording servers. In this way, the recording servers can verify the validity of the certificates issued by the CA

The CA certificate must be trusted on all recording servers. In this way, the recording servers can verify the validity of the certificates issued by the CA

The CA certificate is used to establish a secure connection between the management server and the recording servers

The CA certificate is used to establish a secure connection between the management server and the recording servers

The CA certificate must be installed on the computer on which the management server is running

The CA certificate must be installed on the computer on which the management server is running

Requirements for the private management server certificate:

- Issued to the management server so that the management server's host name is included in the certificate, either as subject (owner) or in the list of DNS names that the certificate is issued to

- Trusted on the management server itself, by trusting the CA certificate that was used to issue the management server certificate

- Trusted on all recording servers connected to the management server by trusting the CA certificate that was used to issue the management server certificate

Recording server data encryption (explained)

Encryption to clients and servers that retrieve data from the recording server

When you enable encryption on a recording server, communication to all clients, servers, and integrations that retrieve data streams from the recording server are encrypted. In this document referred to as 'clients':

- XProtect Smart Client

- Management Client

- Management Server (for System Monitor and for images and AVI video clips in email notifications)

- XProtect Mobile Server

- XProtect Event Server

- XProtect LPR

- Milestone Open Network Bridge

- XProtect DLNA Server

- Sites that retrieve data streams from the recording server through Milestone Interconnect

- Some third-party MIP SDK integrations

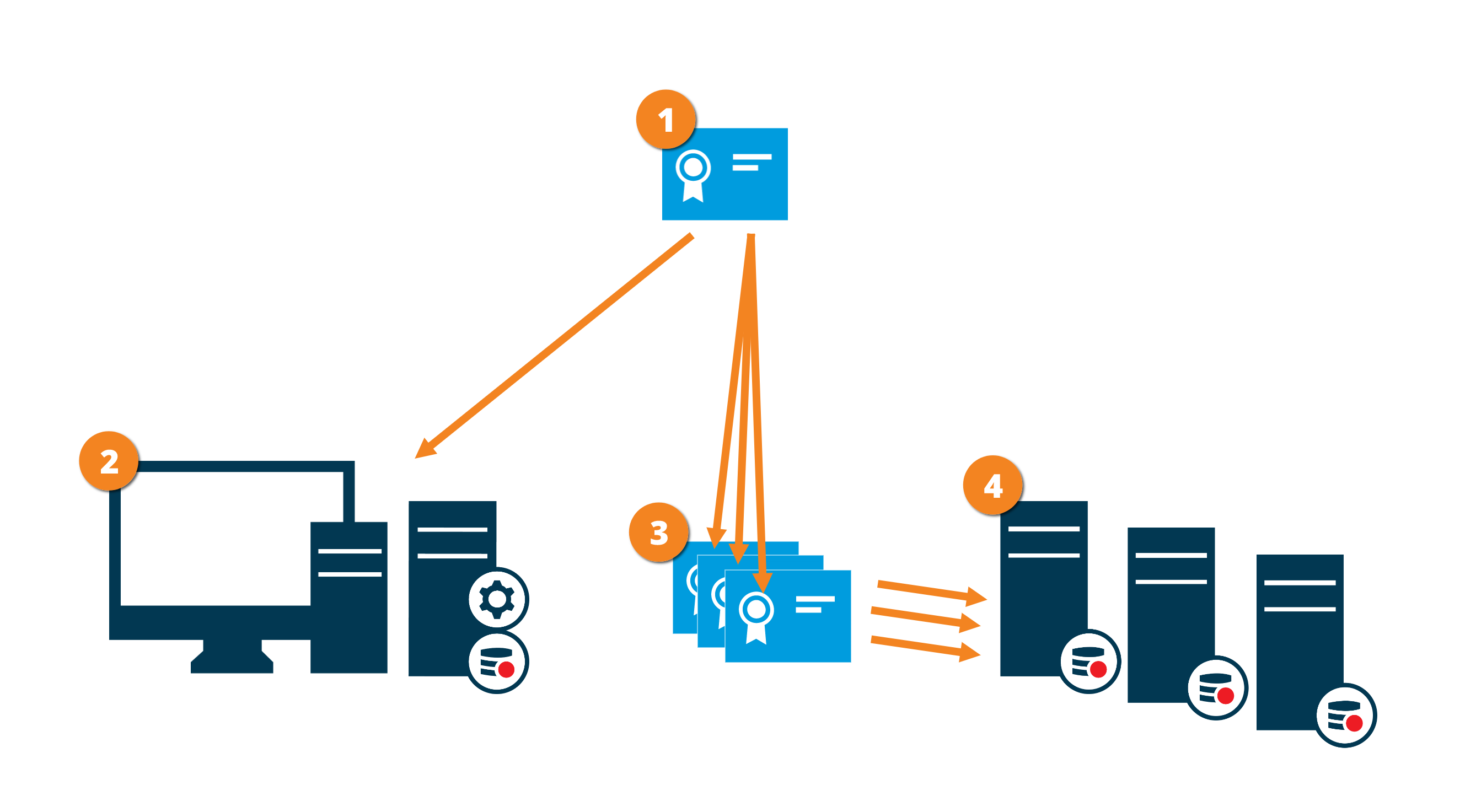

Certificate distribution

The graphic illustrates the basic concept of how certificates are signed, trusted, and distributed in XProtect VMS to secure the communication to the recording server.

A CA certificate acts as a trusted third-party, trusted by both the Subject/owner (recording server) and by the party that verify the certificate (clients)

A CA certificate acts as a trusted third-party, trusted by both the Subject/owner (recording server) and by the party that verify the certificate (clients)

The public CA certificate must be trusted on all client computers. In this way the clients can verify the validity of the certificates issued by the CA

The public CA certificate must be trusted on all client computers. In this way the clients can verify the validity of the certificates issued by the CA

The CA certificate is used to issue private server authentication certificates to the recording servers

The CA certificate is used to issue private server authentication certificates to the recording servers

The created private recording server certificates must be imported to the Windows Certificate Store on all recording servers

The created private recording server certificates must be imported to the Windows Certificate Store on all recording servers

Requirements for the private recording server certificate:

- Issued to the recording server so that the recording server's host name is included in the certificate, either as subject (owner) or in the list of DNS names that the certificate is issued to

- Trusted on all computers running services that retrieve data streams from the recording servers, by trusting the CA certificate that was used to issue the recording server certificate

- The service account that runs the recording server must have access to the private key of the certificate on the recording server.

If you enable encryption on the recording servers and your system applies failover recording servers, Milestone recommends that you also prepare the failover recording servers for encryption.

Encryption from the management server

You can encrypt the two-way connection between the management server and the recording server. When you enable encryption on the management server, it applies to connections from all the recording servers that connect to the management server. Therefore, you need to enable encryption on all the recording servers. Before you enable encryption, you must install security certificates on the management server and all recording servers.

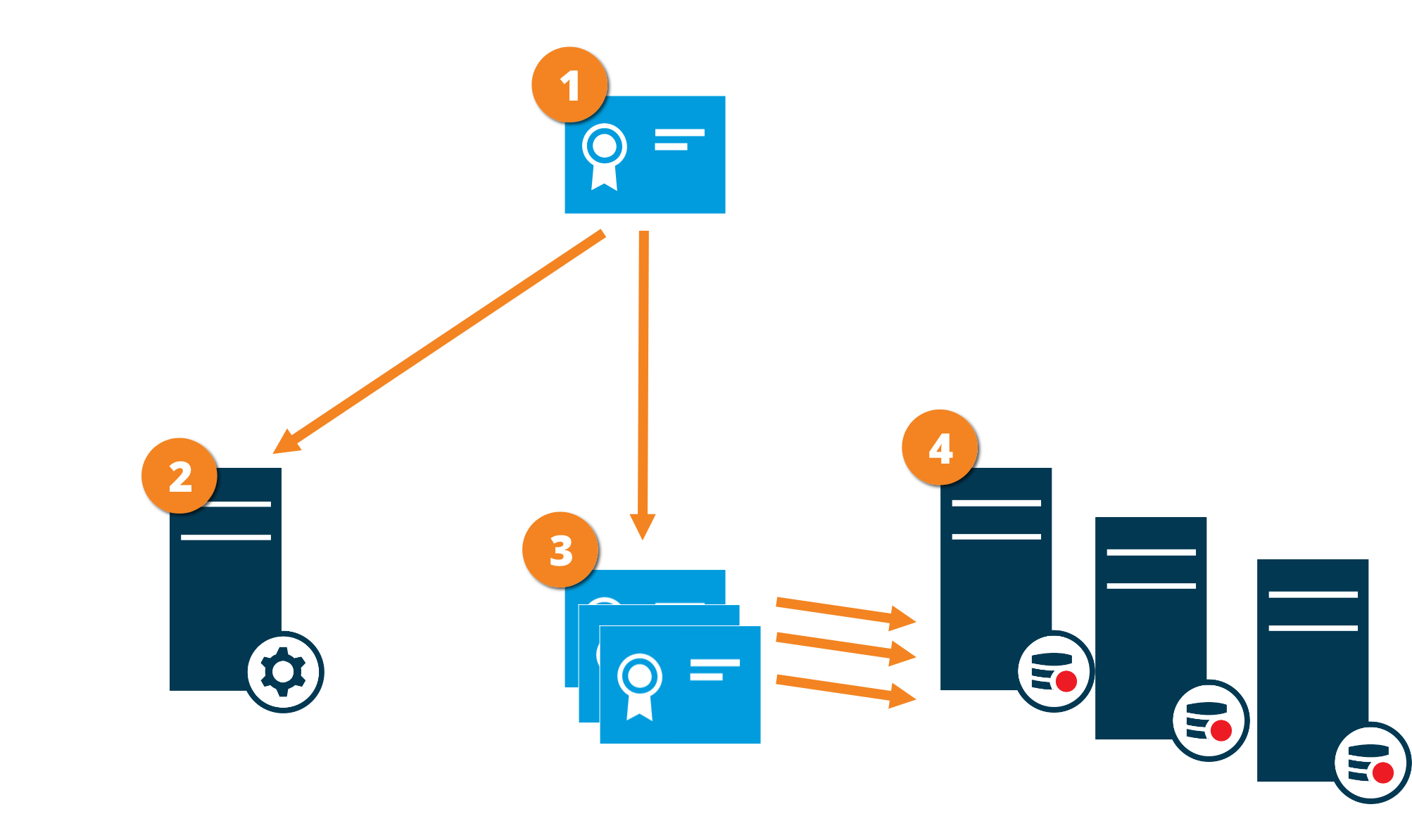

Certificate distribution

The graphic illustrates the basic concept of how certificates are signed, trusted, and distributed in XProtect VMS to secure the communication from the management server.

A CA certificate acts as a trusted third party, trusted by both the Subject/owner (recording server) and by the party that verify the certificate (management server)

A CA certificate acts as a trusted third party, trusted by both the Subject/owner (recording server) and by the party that verify the certificate (management server)

The public CA certificate must be trusted on the management server. In this way the management server can verify the validity of the certificates issued by the CA

The public CA certificate must be trusted on the management server. In this way the management server can verify the validity of the certificates issued by the CA

The CA certificate is used to issue private server authentication certificates to the recording servers

The CA certificate is used to issue private server authentication certificates to the recording servers

The created private recording server certificates must be imported to the Windows Certificate Store on the management server

The created private recording server certificates must be imported to the Windows Certificate Store on the management server

Requirements for the private recording server certificate:

- Issued to the recording server so that the recording server's host name is included in the certificate, either as subject (owner) or in the list of DNS names that the certificate is issued to

- Trusted on the management server, by trusting the CA certificate that was used to issue the recording server certificate

- The service account that runs the recording server must have access to the private key of the certificate on the recording server.

Mobile server data encryption (explained)

XProtect VMS では、暗号化はモバイルサーバーごとに有効化または無効化されます。モバイルサーバーで暗号化を有効にすると、クライアント、サービス、データストリームを取得する統合すべてとの通信を暗号化するか選択することができます。

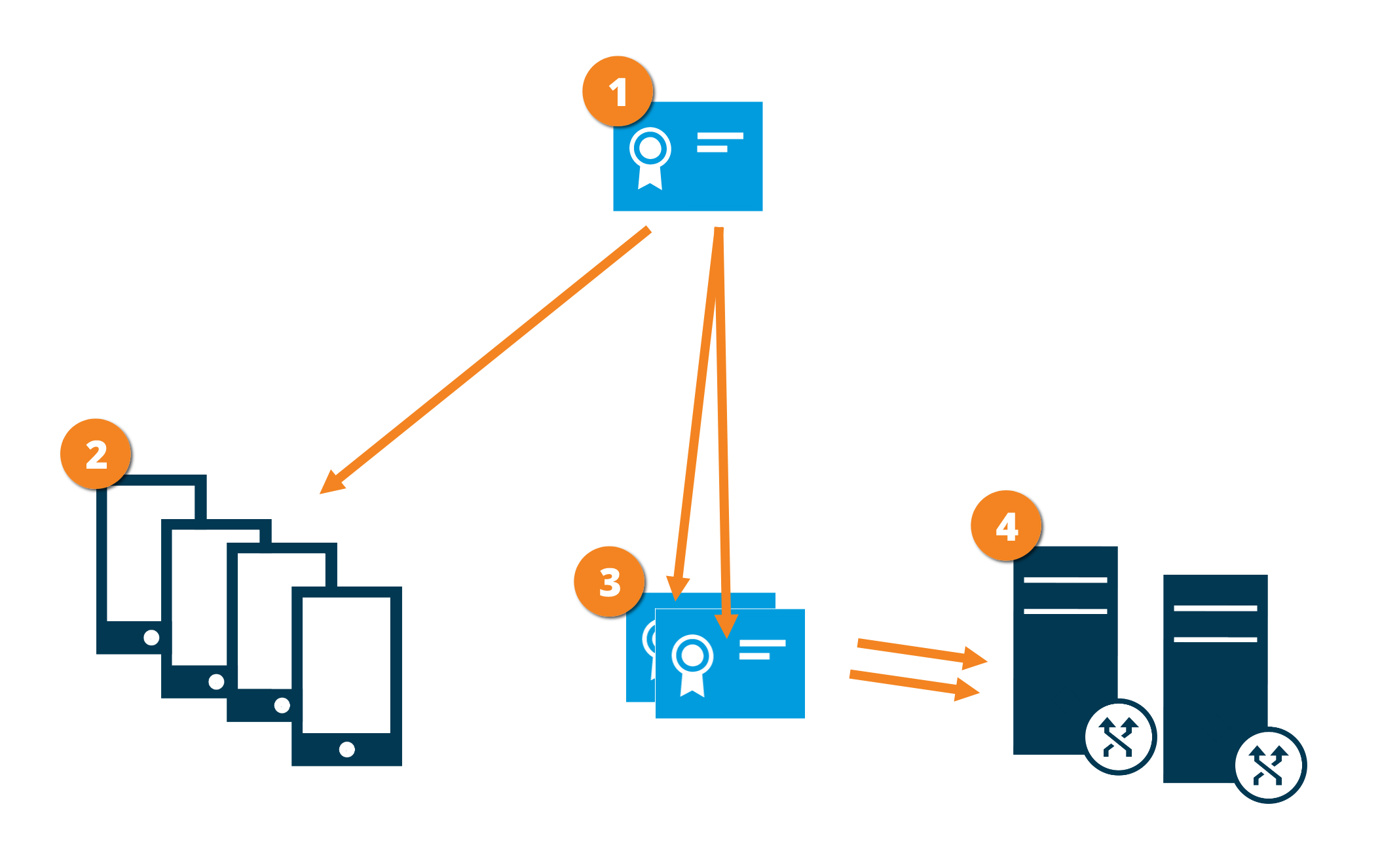

モバイルサーバーの証明書配布

この図は、証明書が署名、信頼され、XProtect VMS で配布されて安全にモバイルサーバーとの通信が行えるという基本コンセプトを示しています。

CA証明書は信頼されたサードパーティーのように機能し、サブジェクト/所有者(モバイルサーバー)と証明書を確認する側(すべてのクライアント)双方に信頼されます。

CA証明書は信頼されたサードパーティーのように機能し、サブジェクト/所有者(モバイルサーバー)と証明書を確認する側(すべてのクライアント)双方に信頼されます。

CA証明書はすべてのクライアント上で信頼されている必要があります。このようにして、クライアントはCAが発行する証明書の有効性を確認します

CA証明書はすべてのクライアント上で信頼されている必要があります。このようにして、クライアントはCAが発行する証明書の有効性を確認します

CA証明書 は、モバイルサーバーとクライアントおよびサービス間の安全な接続を確立するために使用されます

CA証明書 は、モバイルサーバーとクライアントおよびサービス間の安全な接続を確立するために使用されます

CA証明書はモバイルサーバーを実行しているコンピュータにインストールする必要があります

CA証明書はモバイルサーバーを実行しているコンピュータにインストールする必要があります

CA証明書の要件

- モバイルサーバーのホスト名は、サブジェクト/所有者として証明書に含まれているか、証明書発行対象のDNSの名前リストに含まれていなくてはなりません

- 証明書は、モバイルサーバーからデータストリームを取得するサービスを実行しているすべてのデバイスで信頼される必要があります

- モバイルサーバーを実行するサービスアカウントは、CA 証明書のプライベートキーへのアクセス権限が必要です