Installation dans une grappe

Avant d'effectuer l'installation dans un cluster, voir Serveurs de gestion multiples (grappes) (explications) et Conditions préalables à la mise en grappe.

Les descriptions et illustrations présentées peuvent être différentes de ce que vous voyez à l'écran.

Installer le serveur de gestion :

- Installer le serveur de gestion et tous ses sous-composants sur le premier serveur de la grappe.

Le serveur de gestion doit être installé avec un utilisateur spécifique, et non en tant que service de réseau. Pour ce faire, vous devez utiliser l'option d'installation Personnalisée. De plus, l'utilisateur spécifique doit avoir accès au disque de réseau partagé et à un mot de passe sans expiration de préférence.

Configurez le service Management Server en tant que service générique dans la grappe de redondance :

Cette exemple s'applique à Microsoft Windows Server 2012. Ce processus peut varier sur d'autres versions de Windows.

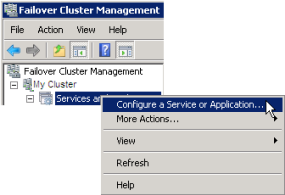

- Sur le dernier serveur sur lequel vous avez installé le serveur de gestion, allez dans Démarrer > Outils d'administration, ouvrez le module de Gestion de la grappe de redondance de Windows. Dans la fenêtre Gestion de la grappe de redondance, agrandissez votre grappe, cliquez sur Services et applications à l'aide du bouton droit de votre souris et sélectionnez Configurer un service ou une application.

- Dans la boîte de dialogue Haute disponibilité, cliquez sur Suivant.

- sélectionnez Service générique et cliquez sur Suivant.

- Ne spécifiez rien sur la troisième page de la boîte de dialogue et cliquez sur Suivant.

- Choisissez le service Milestone XProtect Management Server, puis cliquez sur Suivant. Spécifiez le nom (nom de l'hôte de la grappe), que les clients utilisent pour accéder au service, cliquez sur Suivant.

- Aucun espace de stockage n'est requis pour ce service, puis cliquez sur Suivant. Aucun paramètre de registre ne doit être répliqué ; cliquez sur Suivant. Vérifiez que le service regroupé est configuré selon vos besoins, puis cliquez sur Suivant. Le serveur de gestion est maintenant configuré en tant que service générique dans la grappe de redondance. Cliquez sur Terminer.

- Dans la configuration de la grappe, le serveur d'événements et le Data Collector doivent être configurés comme service dépendant du serveur de gestion pour que le serveur d'événements s'arrête lorsque le serveur de gestion s'arrêtera.

- Pour ajouter le service Milestone XProtect Event Server en tant que ressource pour le service Milestone XProtect Management Server Cluster, cliquez sur le service de grappe à l'aide du bouton droit de votre souris et cliquez sur Ajouter une ressource > 4 - Service générique et sélectionnez Milestone XProtect Event Server.

Mettre à jour le groupement URL :

Lorsque vous effectuez des changements dans la configuration, sur le gestionnaire de groupement de basculement de Microsoft, mettez en pause le contrôle et la surveillance du service afin que le Server Configurator puisse effectuer les changements et démarrer et/ou arrêter le service Management Server. La modification du type de démarrage du service de groupement de basculement à manuel ne devrait pas interférer avec le Server Configurator.

Sur l'ordinateur Management Server :

- Démarrez le Server Configurator sur tous les ordinateurs où est installé un serveur de gestion.

- Rendez-vous sur la page Enregistrement.

- Cliquez sur le symbole du stylo (

) pour modifier l'adresse du serveur de gestion.

) pour modifier l'adresse du serveur de gestion. - Modifiez l'adresse du serveur de gestion sur l'URL du groupement, par exemple, http://MonGroupement.

- Cliquez sur Enregistrer.

Sur les ordinateurs où sont installés les composants qui utilisent le Management Server (par exemple, Recording Server, Mobile Server, Event Server

- Démarrez Server Configurator sur tous les ordinateurs.

- Rendez-vous sur la page Enregistrement.

- Modifiez l'adresse du serveur de gestion sur l'URL du groupement, par exemple, http://MonGroupement.

- Cliquez sur Enregistrer.

Utiliser un certificat pour un external IDP dans un environnement de cluster

Lorsque vous installez XProtect dans un environnement de serveur unique, les données de configuration external IDP sont protégées à l'aide de l'API de protection des données (DPAPI). Si vous configurez le serveur de gestion dans un cluster, les données de configuration external IDP doivent être protégées avec un certificat pour garantir une redondance fluide des nœuds.

Pour de plus amples informations sur la procédure de génération d'un certificat, consultez Le guide de certificats Milestone.

Vous devez importer le certificat dans le magasin de certificats personnels et définir le certificat comme approuvé sur l'ordinateur.

Pour configurer la protection de données, vous devez ajouter la miniature du certificat à la configuration Identity Provider.

-

Importez le certificat dans le magasins de certificats personnels et assurez-vous que :

-

le certificat est valide

-

le compte Identity Provider app pool (IDP) dispose d'autorisations sur la clé privée du cartificat.

Pour de plus amples informations sur la façon de vérifier si le compte dispose d'autorisations sur la clé privée du certificat, consultez Le guide de certificats Milestone.

-

-

Recherchez le fichier appsettings.json dans le chemin d'installation du Identity Provider (“[Install path]\Milestone\XProtectManagement Server\IIS\Identity Provider”).

-

Définissez l'empreinte du certificat dans la section :

-

"DataProtectionSettings": {

"ProtectKeysWithCertificate": {

"Thumbprint": ""

}

},

-

Répétez l'étape 3 sur tous les noeuds du serveur de gestion.

-

Appliquez une redondance de nœud pour vous assurer que la configuration du certificat est correcte.

-

Connectez-vous à nouveau à l’aide de Management Client et appliquez la configuration du fournisseur externe. Si la configuration est déjà appliquée, vous devez entrer à nouveau le secret du client depuis le external IDP dans le Management Client.

Dépannage des erreurs lorsqu'une configuration de external IDP est protégée par un certificat

Certificat non valide/certificat expiré

Si le certificat d'empreinte configuré représente un certificat qui n'est pas approuvé ou qui a expiré, le Identity Provider ne peut pas démarrer. Le journal Identity Provider (C:\ProgramData\Milestone\Identity Provider\Logs\Idp.log) indiquera clairement si le certificat est non valide.

Solution :

Assurez-vous que le certificat est valide et approuvé sur l'ordinateur.

Autorisations manquantes sur des clés privées du certificat

Le Identity Provider ne peut pas protéger les données sans autorisations sur les clés privées. Si le Identity Provider ne dispose pas de l’autorisation, le message d’erreur suivant est écrit dans le fichier journal du Identity Provider (C:\ProgramData\Milestone\Identity Provider\Logs\Idp.log) :

ERREUR- Une exception s'est produite lors du traitement de l'élément clé ‘<key id=”[installation specific]” version=”1” />’. Internal.Cryptography.CryptoThrowHelper+WindowsCryptographicException: Le jeu de clés n'existe pas

Solution :

Assurez-vous que le compte Identity Provider app pool (IDP) dispose d'autorisations sur les clés privées du certificat.

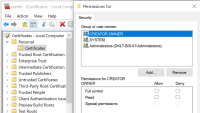

Vérifier les autorisations sur une clé privée du certificat :

-

Sélectionnez Démarrer sur la barre de tâches Windows et ouvrez l'outil de gestion des certificats de l'ordinateur (certlm.msc).

-

Accédez au magasin de certificats personnels et recherchez le certificat qui est utilisé pour le chiffrement.

-

Cliquez avec le bouton droit sur le certificat, et sélectionnez Toutes les tâches > Gérer les clés privées.

-

Sous Autorisations pour, assurez-vous que le compte Identity Provider app pool (IDP) dispose d'autorisations de lecture.