보안 통신(설명됨)

하이퍼텍스트 전송 프로토콜 보안(Hypertext Transfer Protocol Secure, HTTPS)은 하이퍼텍스트 전송 프로토콜(Hypertext Transfer Protocol, HTTP)의 연장으로 컴퓨터 네트워크 상의 보안 통신을 위한 것입니다. HTTPS에서 통신 프로토콜은 전송 레이어 보안(Transport Layer Security, TLS), 또는 그보다 먼저 나온 보안 소켓 레이어(Secure Sockets Layer, SSL)를 사용하여 암호화됩니다.

XProtect VMS 에서 비대칭 암호화(RSA)와 함께 SSL/TLS 프로토콜을 사용하여 보안 통신을 확보합니다.

SSL/TLS 프로토콜은 한 쌍의 키(하나는 개인 키, 하나는 공용 키)를 사용하여 보안 연결을 인증, 보호 및 관리합니다.

인증 기관(CA)는 CA 인증서를 사용하여 서버 상의 웹 서비스에 인증서를 발급할 수 있습니다. 이 인증서는 개인용 키 및 공공 키 2개를 포함합니다. 공개 키는 공개 인증서를 설치함으로써 웹 서비스의 클라이언트(서비스 클라이언트)에 설치됩니다. 개인 키는 서버에 설치되어있는 서명된 서버 인증서에 사용됩니다. 서비스 클라이언트가 웹 서비스를 호출할 때마다, 웹서비스는 공공 키를 포함한 서버 인증을 클라이언트에 전송합니다. 이미 설치된 공개 CA 인증서를 사용하여 서비스 클라이언트는 서버 인증서를 확인할 수 있습니다. 클라이언트와 서버는 이제 공개 및 개인 서버 인증서를 사용하여 비밀 키 교환 및 서버에서 보안 SSL/TLS 연결을 수립할 수 있습니다.

TLS에 관한 자세한 정보: https://en.wikipedia.org/wiki/Transport_Layer_Security

인증서는 만료 날짜가 있습니다. XProtect VMS 에서는 인증서가 만료될 때를 경고하지 않습니다. 인증서의 기한이 만료된 경우:

클라이언트는 더 이상 기한이 만료된 인증서가 있는 레코딩 서버를 신뢰하지 않으므로 레코딩 서버와 통신할 수 없습니다.

• 레코딩 서버는 더 이상 기한이 만료된 인증서가 있는 관리 서버를 신뢰하지 않으므로 관리 서버와 통신할 수 없습니다.

• 모바일 장치는 더 이상 기한이 만료된 인증서가 있는 모바일 서버를 신뢰하지 않으므로 모바일 서버와 통신할 수 없습니다.

인증서를 갱신하려면 인증서를 생성했을 때처럼 본 지침상의 단계를 따르십시오.

관리 서버 암호화(설명됨)

관리 서버와 레코딩 서버 간의 쌍방향 연결을 암호화할 수 있습니다. 관리 서버에서 암호화를 활성화할 때, 관리 서버에 연결된 모든 레코딩 서버로부터의 연결에 적용됩니다. 관리 서버 상의 암호화를 활성화하면 반드시 모든 레코딩 서버의 암호화를 활성화해야 합니다. 암호화를 활성화하기 전 반드시 관리 서버와 모든 레코딩서버에 보안 인증서를 설치해야 합니다.

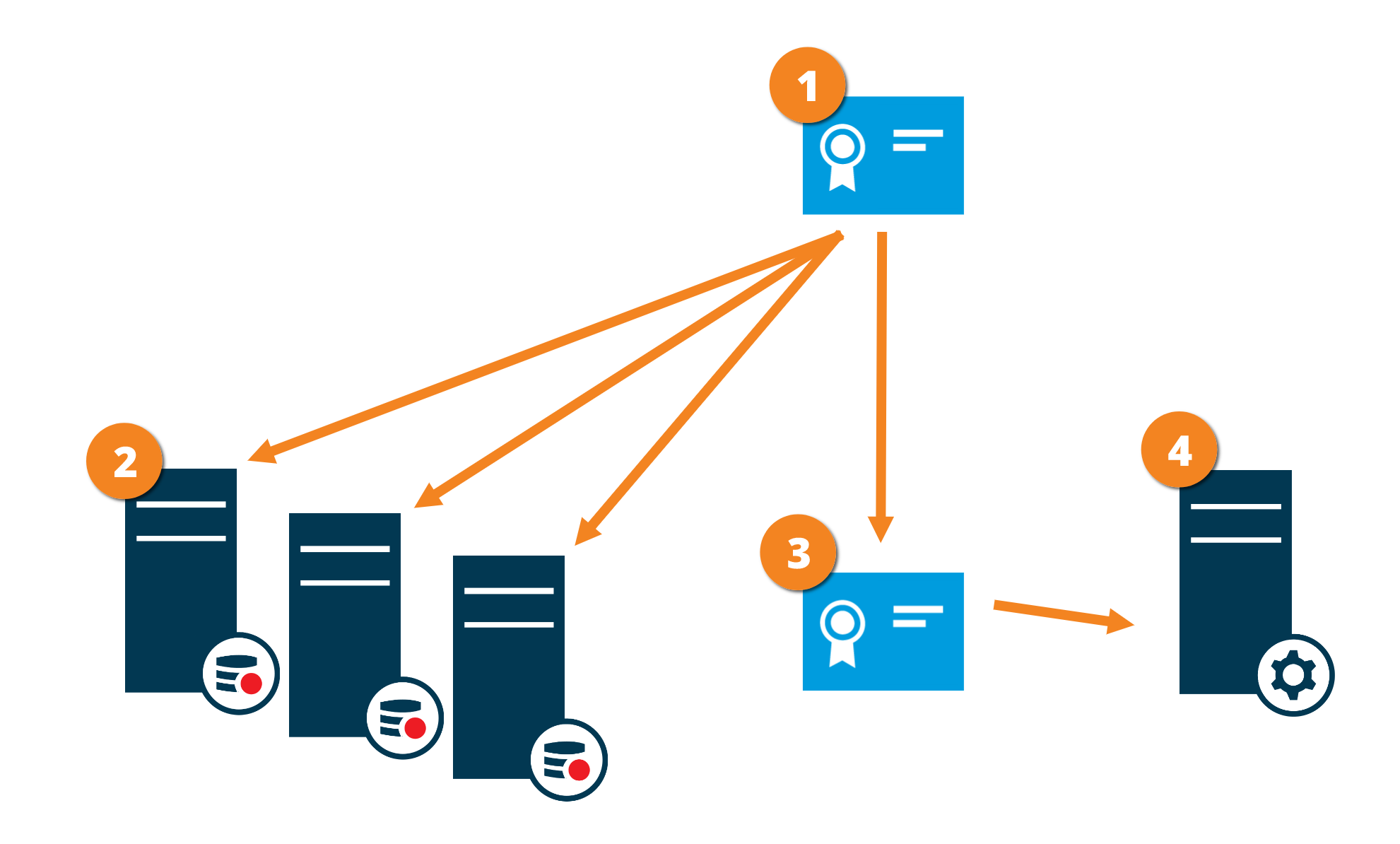

관리 서버를 위한 인증서 배포

이 그림은 관리 서버로부터 통신을 보호하기 위해 인증서가 XProtect VMS 에서 서명되고 신뢰받고 배포되는 방법에 대한 기본 개념을 보여줍니다.

CA 인증은 신뢰할 수 있는 제자의 역할을 하며, 주체/소유자(관리 서버) 모두에 의해 그리고 인증서를 확인하는 당사자(레코딩 서버)가 신뢰합니다.

CA 인증은 신뢰할 수 있는 제자의 역할을 하며, 주체/소유자(관리 서버) 모두에 의해 그리고 인증서를 확인하는 당사자(레코딩 서버)가 신뢰합니다.

CA 인증서는 모든 레코딩 서버에서 신뢰할 수 있어야 합니다. 이 방법으로 레코딩 서버는 CA가 발급한 인증서의 유효성을 확인할 수 있습니다.

CA 인증서는 모든 레코딩 서버에서 신뢰할 수 있어야 합니다. 이 방법으로 레코딩 서버는 CA가 발급한 인증서의 유효성을 확인할 수 있습니다.

CA 인증서는 관리 서버와 레코딩 서버간에 보안 연결을 수립하기 위해 사용합니다.

CA 인증서는 관리 서버와 레코딩 서버간에 보안 연결을 수립하기 위해 사용합니다.

CA 인증서는 반드시 관리 서버를 실행하는 컴퓨터에 설치되어야 합니다.

CA 인증서는 반드시 관리 서버를 실행하는 컴퓨터에 설치되어야 합니다.

개인 관리 서버 인증서를 위한 요구 사항:

- 관리 서버의 호스트 이름이 인증서에 하나의 주체(소유자) 또는 인증서가 발급되는 DNS 이름의 목록으로서 포함되도록 관리서버에 발급됩니다.

- 관리 서버 인증 발급에 사용된 CA 인증을 신뢰하여 관리 서버 자체를 신뢰

- 관리 서버 인증 발급에 사용된 CA 인증을 신뢰하여 관리 서버에 연결된 모든 레코딩 서버를 신뢰

관리 서버에서 레코딩 서버까지 연결 암호화(설명됨)

관리 서버와 레코딩 서버 간의 쌍방향 연결을 암호화할 수 있습니다. 관리 서버에서 암호화를 활성화할 때, 관리 서버에 연결된 모든 레코딩 서버로부터의 연결에 적용됩니다. 이 통신의 암호화는 반드시 관리 서버의 암호화 설정을 따라야 합니다. 그러므로 관리 서버 암호화가 활성화되어 있으면 이는 레코딩 서버에서도 활성화되어 있으며 그 반대도 동일합니다. 암호화를 활성화하기 전 반드시 장애 조치 레코딩 서버를 비롯하여 관리 서버와 모든 레코딩 서버에 보안 인증서를 설치해야 합니다.

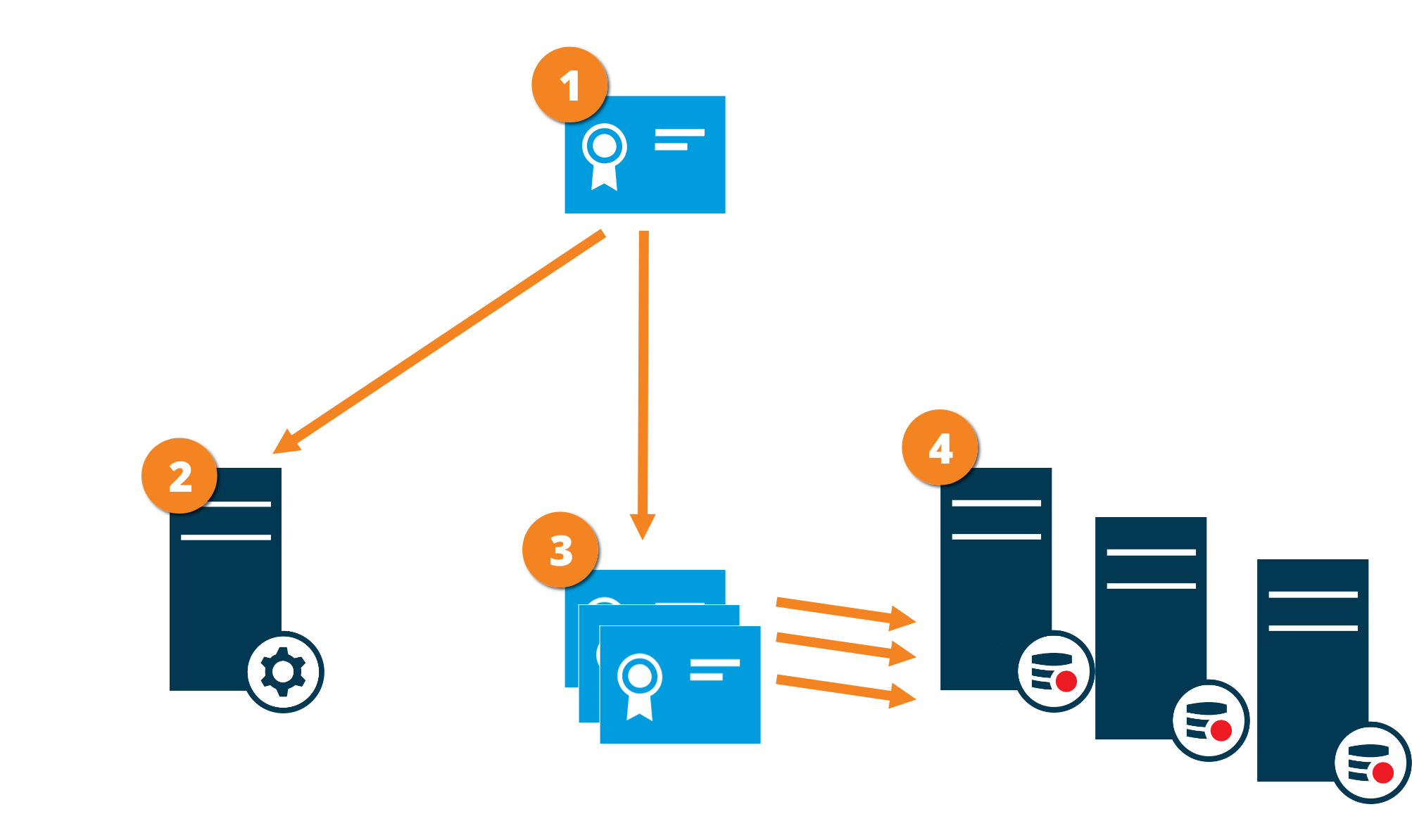

인증서 배포

이 그림은 관리 서버로부터 통신을 보호하기 위해 인증서가 XProtect VMS 에서 서명되고 신뢰받고 배포되는 방법에 대한 기본 개념을 보여줍니다.

CA 인증은 신뢰할 수 있는 제3자의 역할을 하며, 주체/소유자(레코딩 서버) 모두가 그리고 인증서를 확인하는 당사자(관리 서버)가 신뢰합니다.

CA 인증은 신뢰할 수 있는 제3자의 역할을 하며, 주체/소유자(레코딩 서버) 모두가 그리고 인증서를 확인하는 당사자(관리 서버)가 신뢰합니다.

CA 인증서는 관리 서버에서 신뢰할 수 있어야 합니다. 이 방법으로 관리 서버가 CA가 발행한 인증서의 유효성을 확인합니다.

CA 인증서는 관리 서버에서 신뢰할 수 있어야 합니다. 이 방법으로 관리 서버가 CA가 발행한 인증서의 유효성을 확인합니다.

CA 인증서는 레코딩 서버와 관리 서버 간에 보안 연결을 수립하기 위해 사용합니다.

CA 인증서는 레코딩 서버와 관리 서버 간에 보안 연결을 수립하기 위해 사용합니다.

CA 인증서는 반드시 레코딩 서버를 실행하는 컴퓨터에 설치되어야 합니다.

CA 인증서는 반드시 레코딩 서버를 실행하는 컴퓨터에 설치되어야 합니다.

개인 레코딩 서버 인증서에 대한 요구 사항:

- 레코딩 서버의 호스트 이름이 하나의 주체(소유자)로서 인증서의 이름에 포함되도록 또는 인증서가 발행된 DNS 이름의 목록에 포함되도록 레코딩 서버에 발급됩니다.

- 레코딩 서버 인증서 발급에 사용된 CA 인증을 신뢰하여 관리 서버를 신뢰

관리 서버와 Data Collector server 간의 암호화(설명됨)

다음과 같은 유형의 원격 서버가 있는 경우 관리 서버 및 관련된 Data Collector 간의 쌍방향 연결을 암호화할 수 있습니다.

- Recording Server

- Event Server

- Log Server

- LPR Server

- Mobile Server

관리 서버에서 암호화를 활성화할 때, 관리 서버에 연결된 모든 Data Collector 서버로부터의 연결에 적용됩니다. 이 통신의 암호화는 반드시 관리 서버의 암호화 설정을 따라야 합니다. 그러므로 관리 서버 암호화가 활성화되어 있으면 원격 서버와 관련된 Data Collector 서버에서도 활성화되어 있어야 하며 그 반대도 동일합니다. 암호화를 활성화하기 전 반드시 관리 서버 및 원격 서버와 관련된 모든 Data Collector 서버에 보안 인증서를 설치해야 합니다.

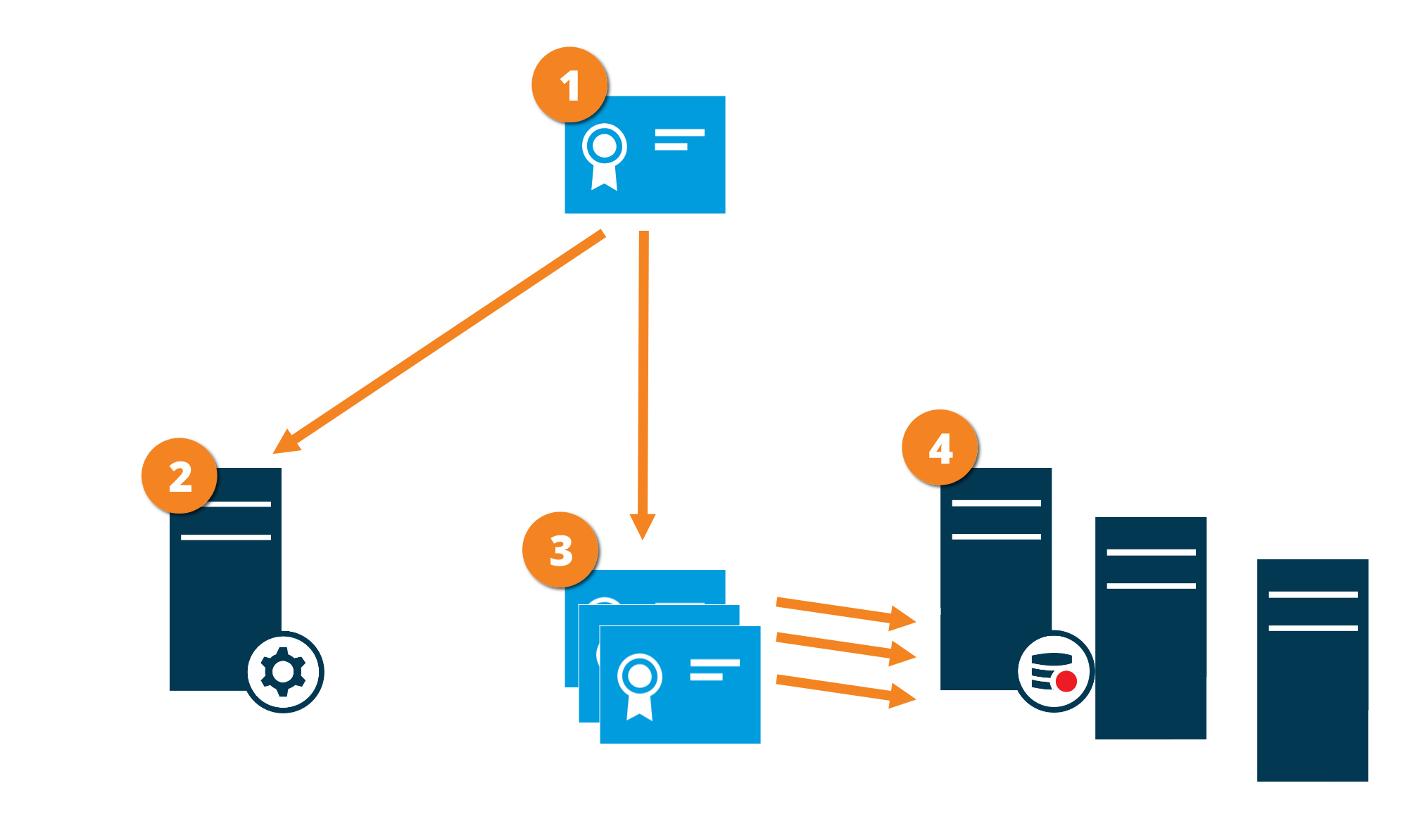

인증서 배포

이 그림은 관리 서버로부터 통신을 보호하기 위해 인증서가 XProtect VMS 에서 서명되고 신뢰받고 배포되는 방법에 대한 기본 개념을 보여줍니다.

CA 인증서는 신뢰할 수 있는 제3자의 역할을 하며, 주체/소유자(데이터 수집기 서버) 모두가 그리고 인증서를 확인하는 당사자(관리 서버)가 신뢰합니다.

CA 인증서는 신뢰할 수 있는 제3자의 역할을 하며, 주체/소유자(데이터 수집기 서버) 모두가 그리고 인증서를 확인하는 당사자(관리 서버)가 신뢰합니다.

CA 인증서는 관리 서버에서 신뢰할 수 있어야 합니다. 이 방법으로 관리 서버가 CA가 발행한 인증서의 유효성을 확인합니다.

CA 인증서는 관리 서버에서 신뢰할 수 있어야 합니다. 이 방법으로 관리 서버가 CA가 발행한 인증서의 유효성을 확인합니다.

CA 인증서는 데이터 수집기 서버와 관리 서버 간에 보안 연결을 수립하기 위해 사용합니다.

CA 인증서는 데이터 수집기 서버와 관리 서버 간에 보안 연결을 수립하기 위해 사용합니다.

CA 인증서는 반드시 데이터 수집기 서버를 실행하는 컴퓨터에 설치되어야 합니다.

CA 인증서는 반드시 데이터 수집기 서버를 실행하는 컴퓨터에 설치되어야 합니다.

개인 데이터 수집기 서버 인증서에 대한 요구 사항:

- 데이터 수집기 서버의 호스트 이름이 주체(소유자)로서 인증서에 포함되도록 또는 인증서가 발급된 DNS 이름의 목록에 포함되도록 데이터 수집기 서버에 발급될 것

- 데이터 수집기 서버 인증서 발급에 사용된 CA 인증을 신뢰하여 관리 서버를 신뢰

레코딩 서버로부터 데이터를 검색하는 클라이언트와 서버 암호화(설명됨)

레코딩 서버에서 암호화를 활성화할 때, 모든 클라이언트, 서버 및 레코딩 서버로부터 데이터 스트림을 검색하는 통합에 대한 통신을 보호할 수 있습니다. 이 문서에서 '클라이언트로' 지칭됨:

- XProtect Smart Client

- Management Client

- Management Server (시스템 모니터에 대해 그리고 전자메일 통보의 이미지 및 AVI 비디오 클립에 대해)

- XProtect Mobile Server

- XProtect Event Server

- XProtect LPR

- Milestone Open Network Bridge

- XProtect DLNA Server

- Milestone Interconnect 을(를) 통해 레코딩 서버로부터 데이터 스트림을 검색하는 사이트

- 일부 타사 MIP SDK 통합

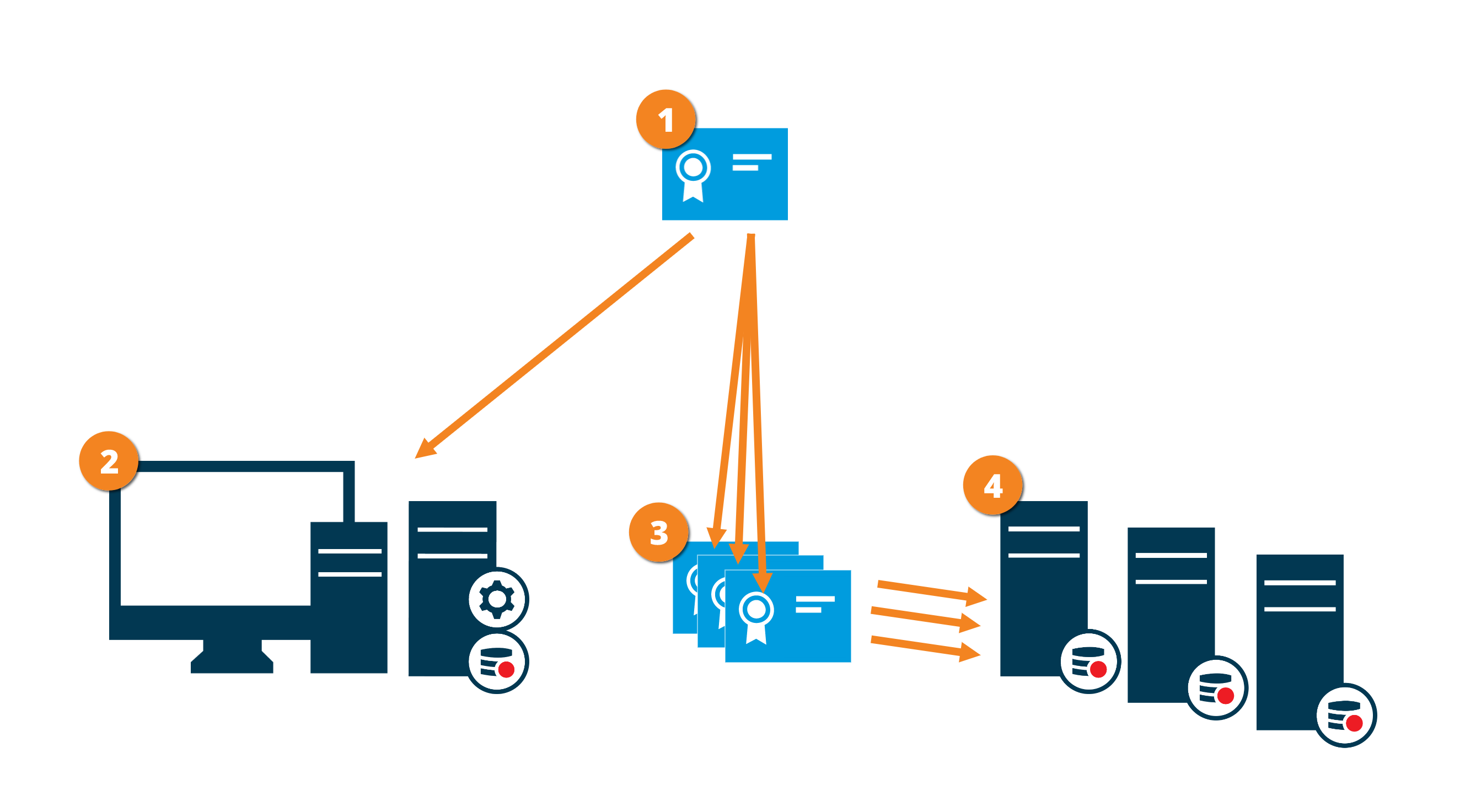

인증서 배포

이 그림은 레코딩 서버로의 통신을 보호하기 위해 인증서가 XProtect VMS 에서 서명되고 신뢰받고 배포되는 방법에 대한 기본 개념을 보여줍니다.

CA는 신뢰할 수 있는 제3자의 역할을 하며, 주체/소유자(레코딩 서버) 모두가 그리고 인증서를 확인하는 당사자(클라이언트)가 신뢰합니다.

CA는 신뢰할 수 있는 제3자의 역할을 하며, 주체/소유자(레코딩 서버) 모두가 그리고 인증서를 확인하는 당사자(클라이언트)가 신뢰합니다.

CA 인증서는 모든 클라이언트 컴퓨터에서 신뢰할 수 있어야 합니다. 이 방법으로 클라이언트는 CA가 발급한 인증서의 유효성을 확인할 수 있습니다.

CA 인증서는 모든 클라이언트 컴퓨터에서 신뢰할 수 있어야 합니다. 이 방법으로 클라이언트는 CA가 발급한 인증서의 유효성을 확인할 수 있습니다.

CA 인증서는 레코딩 서버와 모든 클라이언트 및 서비스 간에 보안 연결을 수립하기 위해 사용합니다.

CA 인증서는 레코딩 서버와 모든 클라이언트 및 서비스 간에 보안 연결을 수립하기 위해 사용합니다.

CA 인증서는 반드시 레코딩 서버를 실행하는 컴퓨터에 설치되어야 합니다.

CA 인증서는 반드시 레코딩 서버를 실행하는 컴퓨터에 설치되어야 합니다.

개인 레코딩 서버 인증서에 대한 요구 사항:

- 레코딩 서버의 호스트 이름이 하나의 주체(소유자)로서 인증서의 이름에 포함되도록 또는 인증서가 발행된 DNS 이름의 목록에 포함되도록 레코딩 서버에 발급됩니다.

- 레코딩 서버 인증 발급에 사용된 CA 인증을 신뢰하여 레코딩 서버로부터 데이터 스트림을 검색하는 서비스를 구동하는 모든 컴퓨터를 신뢰

- 레코딩 서버를 실행하는 서비스 계정은 레코딩 서버에서 인증서의 개인 키에 액세스 권한을 가져야 합니다.

장애 조치 레코딩 서버에 적용되는 레코딩 서버와 시스템 상의 암호화를 활성화하는 경우 Milestone 에서는 장애 조치 레코딩 서버도 암호화를 사용하도록 준비할 것을 권장합니다.

모바일 서버 데이터 암호화(설명됨)

XProtect VMS 에서 암호화는 모바일 서버별로 활성화/비활성화됩니다. 모바일 서버에서 암호화를 활성화할 때, 모든 클라이언트, 서비스 및 데이터 스트림을 검색하는 통합에 대한 암호화된 통신을 사용하는 옵션을 얻게 됩니다.

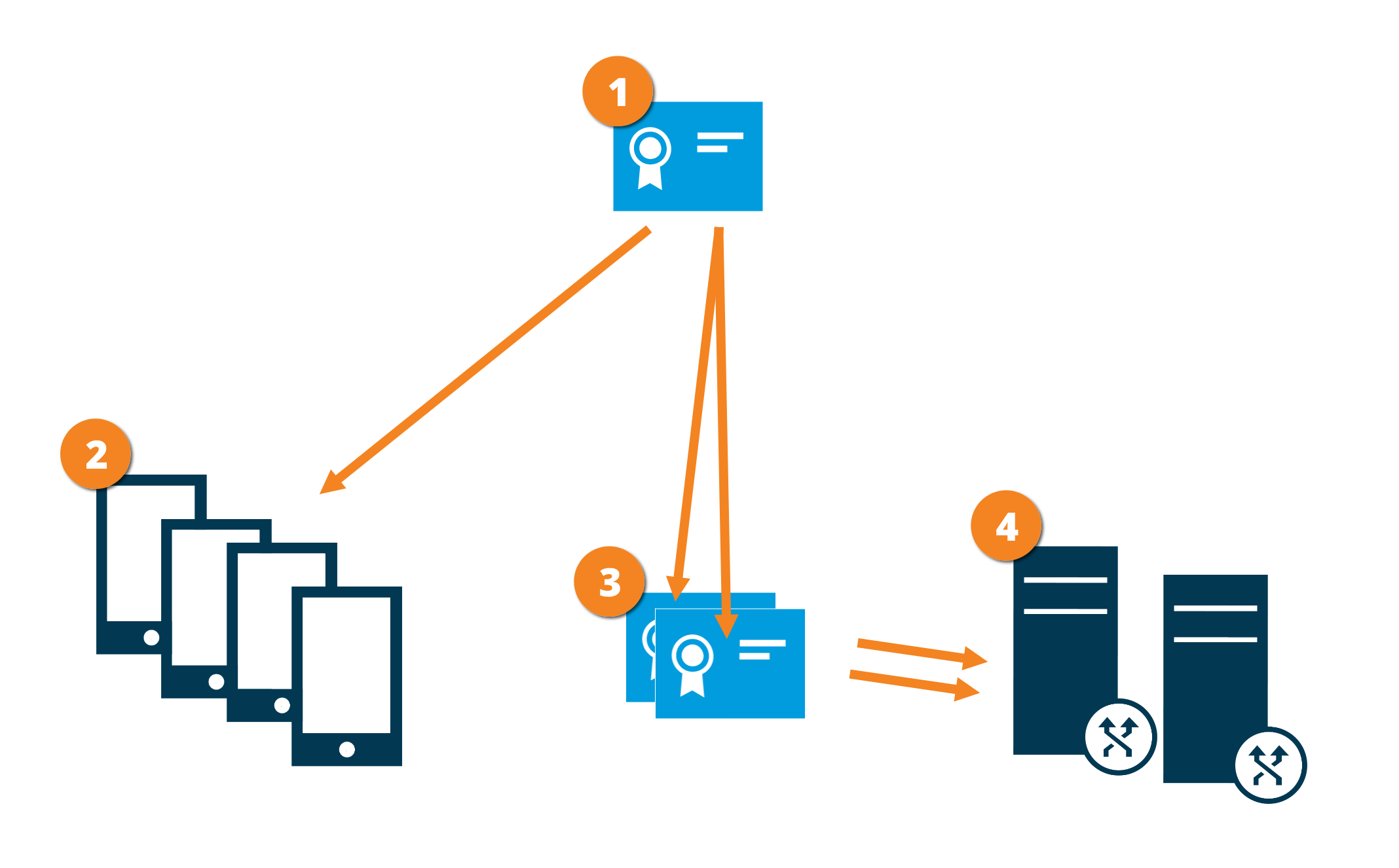

모바일 서버를 위한 인증서 배포

이 그림은 모바일 서버로부터 통신을 보호하기 위해 인증서가 XProtect VMS 에서 서명되고 신뢰받고 배포되는 방법에 대한 기본 개념을 보여줍니다.

CA는 신뢰할 수 있는 제자의 역할을 하며, 주체/소유자(모바일 서버) 모두에 의해 그리고 인증서를 확인하는 당사자(모든 클라이언트)가 신뢰합니다.

CA는 신뢰할 수 있는 제자의 역할을 하며, 주체/소유자(모바일 서버) 모두에 의해 그리고 인증서를 확인하는 당사자(모든 클라이언트)가 신뢰합니다.

CA 인증서는 모든 클라이언트 컴퓨터에서 신뢰할 수 있어야 합니다. 이 방법으로 클라이언트는 CA가 발행한 인증서의 유효성을 확인합니다.

CA 인증서는 모든 클라이언트 컴퓨터에서 신뢰할 수 있어야 합니다. 이 방법으로 클라이언트는 CA가 발행한 인증서의 유효성을 확인합니다.

CA 인증서는 모바일 서버와 클라이언트 및 서비스 간에 보안 연결을 수립하기 위해 사용합니다.

CA 인증서는 모바일 서버와 클라이언트 및 서비스 간에 보안 연결을 수립하기 위해 사용합니다.

CA 인증서는 반드시 모바일 서버를 실행하는 컴퓨터에 설치되어야 합니다

CA 인증서는 반드시 모바일 서버를 실행하는 컴퓨터에 설치되어야 합니다

CA 인증서에 대한 요구사항:

- 모바일 서버의 호스트 이름은 하나의 주체/소유자로서 또는 인증서가 발행된 DNS 이름의 목록으로서 인증서에 반드시 포함되어야 합니다.

- 모바일 서버로부터 데이터 스트림을 검색하는 서비스를 실행 중인 모든 컴퓨터에서 인증서는 반드시 신뢰되어야 합니다.

- 레코딩 서버를 실행하는 서비스 계정은 CA 인증서의 개인 키에 액세스 권한을 가져야 합니다.

클라이언트를 위한 모방리 서버 암호화 요건

보안을 위해 Milestone 은(는) 사용자 계정 설정을 관리할 때 모바일 서버와 클라이언트 사이에 보안 통신을 사용할 것을 권장합니다.

암호화를 활성화하지 않고 HTTP 연결을 사용하는 경우 XProtect Web Client 의 푸시투톡 기능은 사용할 수 없게 됩니다.